Siber tehdit istihbaratı yazı dizimizin beşinci bölümü ile karşınızdayız. Bu bölümde Siber Güvenlik Saldırılarının Motivasyon ve Amaçları konusuna değineceğiz. Önceki bölümümüzde “Siber Güvenlik Tehdit Kategorileri“ne değinerek Siber Güvenlik Saldırılarının Motivasyon ve Amaçları konusuna adım atmıştık.

Düşmanının eylemlerinin arkasındaki nedeni bulmak, düşmanın neyin peşinde olduğunu ve düşmana karşı neyi korumamız gerektiğini anlamanıza yardımcı olur. Düşmanın neyin peşinde olduğunu anlamak için, onu bu eyleme iten motivasyonlarını gözlemleyebiliriz;

Mali motivasyonlar: Tehdit aktörleri doğrudan ve dolaylı olarak maddi kazanç sağlamak isteyebilirler. Sektörel rakipler kurumunuza zarar vermek isteyebilir ve bunu yapmak için maddi zarar vermek isteyebilir.

İdeolojik Motivasyonlar: Müşterilerinize karşı olan itibarınızı kaybetmeniz, hizmet verme kalitesinin düşmesini isteyen düşmanlarınız bulunabilir. Bunlar dışarıdan gelen tehditler olmak zorunda değildir. Kurum içerisinde mutsuz bir çalışan ve kurumla sıkıntı yaşamış eski bir çalışanda ayn motivasyonu paylaşabilir.

Siyasi Motivasyonlar: Devlet destekli saldırıların arkasında siyasi motivasyonların bulunması ihtimali çok yüksektir. Büyük çapta yapılan ve geniş bir kaynak kapasitesine sahip olan saldırıların çoğunluğu bu motivasyonu paylaşır.

Prestij ve Merak Motivasyonu: Kendilerini kanıtlama güdüsü hisseden tehdit aktörleri prestij kazanmak ve isimlerini duyurmak için saldırı eylemleri gerçekleştirebilir. Bu motivasyonu paylaşan kişilerin amaçları kötü yönde eğilim göstermek zorunda değildir. Örneğin kurumların sistemlerinde açık bulup bunları bildiren, olası büyük kayıpların önüne geçmek için bu işi yapan ve karşılığında ödül alan aktörler vardır.

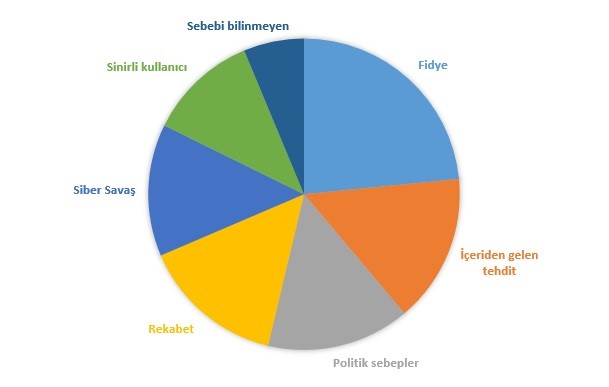

Radware’in bilgilerine göre tehdit aktörlerinin zara verme eylemlerini arasındaki amaçlar şu şekildedir;

- Fidye (%41)

- İçeriden gelen tehdit (%27)

- Politik sebepler (%26)

- Rekabet (%26)

- Siber Savaş (%24)

- Sinirli kullanıcı (%20)

- Sebebi bilinmeyen (%11)

- En büyük amacı %41’lik dilimle fidye talebi oluşturmak için yapılan eylemler oluşturur.

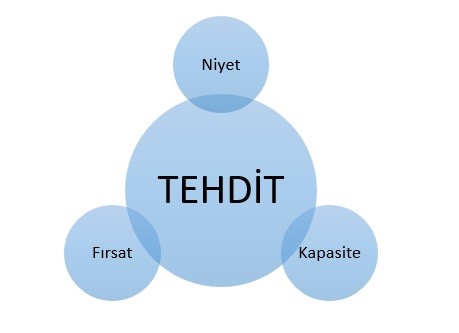

Siber Tehdit: Niyet, Kapasite, Fırsat Üçlüsü

Eğer ortada bir tehdit mevcut ise; bir düzeydeki tehdidin, tehlike seviyesini belirlemek için, hedefine karşı olan niyet, kapasite ve fırsatlarının bilinmesi gerekir. Niyet ,tehdit aktörünün hareket etme arzusudur. Kapasite, ilgilenilen bir eylemde bulunmak için yeterli olan kaynakların mevcudiyetidir. Fırsat, bir eylemin potansiyel hedeflerinin mevcut olduğu ve harekete geçmeye duyarlı olduğu bir faaliyet ortamının var olmasıdır.

Tehdit; niyet, kapasite ve fırsat üçlüsünün herhangi birinin bozulmasını içeren bir bütünlük olarak algılanabilir. Bu açıdan bakıldığında, geçerli tehditler, üç temel tehdit unsurunun (niyet, kapasite, fırsat) mevcut olduğu ve üçlü bir bütünün temel bağımlılık ilişkileri yoluyla var olduğu zaman ortaya çıkmaktadır. Potansiyel tehditler, en az bir temel bileşen olduğunda ortaya çıkar.

Bir operasyonel ortamda, mevcut tüm kaynaklardan derlenen bilgiler, saldırganın niyetine, kapasitesine ve fırsatlarına dair kanıt sağlayabilecek kalıpları ayırt etme amacıyla tehdit bilgilerinin analizin edilir. Bu kanıtlar tehdidin hedefine zarar verme etkisidir.

Hacking Forumları

Örnekler;

- https://www.spyhackerz.com/forum/

- https://www.turkhacks.com

- http://onionlandbakyt3j.onion

- https://dailystormer.name

- http://3wcwjjnuvjyazeza.onion

Advanced Persistent Threats (APT)-Gelişmiş Kalıcı Tehditleri Anlamak

APT Tanımı

Gelişmiş kalıcı tehditler (APT), bir kişinin veya grubun bir ağa yetkisiz erişim sağladığı ve uzun bir süre boyunca algılanmadığı gizli bir bilgisayar ağı saldırısıdır. Terimin tanımı gereği bu saldırılar ulus-devlet destekli saldırılar ile doğrudan ilişkilendirilebilir ama APT sadece buna değil ulus-devlet dışı kaynaklardan da gelebilmekte ve çok geniş çaplı hedeflere izinsiz giriş gerçekleştirilebilmektedir.

Bir APT’nin ticari veya politik amaçları olabilir. APT süreçleri, uzun bir süre boyunca yüksek derecede gizlilik gerektirir.

“Gelişmiş” işlem, sistemdeki güvenlik açıklarından yararlanmak için kötü amaçlı yazılım kullanan karmaşık tekniklere işaret eder.

“Kalıcı” süreç, harici bir komut ve kontrol sisteminin sürekli olarak belirli bir hedeften veri izleyip çıkardığını gösterir.

“Tehdit” süreci, saldırının düzenlenmesinde insan faktörünün olduğunu gösterir.

Bir APT’nin öncelikli hedefi genel olarak siber casusluktur. Amaçları; hedefi devlet olan, hassas verilerin elde edilmesidir. Ayrıca finansal hedeflerden para çalmak, bir sistemin bütün kontrolünü ele almak, sistemlere ve altyapılarına kritik zararlar vermek gibi amaçları da vardır. Çok büyük ses getiren Stuxnet saldırısı APT saldırılarına bir örnektir.

APT Karakteristik Özellikleri

Hedefler: Tehdidin son hedefi, düşmanı

Zaman: Sistemi incelemek ve erişmek için harcanan zaman

Kaynaklar: Hedef için kullanılan bilgi ve araç kaynağı

Risk toleransı: Tehdidin tespit edilmeden ne kadar ileri gidebileceği

Yetenekler ve Yöntemler: Tehditin kullandığı araç ve teknikleri

Eylemler: Tehdit ve tehditlerin tam olarak gerçekleştirdiği aksiyolar

Saldırı Başlangıç Noktaları: Eylemin başladığı kaynak noktalar

Saldırıya Dahil Olan Herşey: Eylemin; iç ve dış sistemler dahil olmak üzere ne kadar bileşeni oluğu ve bundan kimlerin etkileneceği

Bilgi Kaynağı: Çevrimiçi bilgi toplama yoluyla belirli tehditlerin herhangi biri ile ilgili bilgi toplama

APT Yaşam Döngüsü

Gelişmiş kalıcı tehditlerin arkasındaki aktörler, belirli bir süreci izleyerek ve Cyber Kill Chain’i izleyerek kuruluşların finansal varlıklarına, saygınlıklarına, altyapılarına risk teşkil ederler.

2013 yılında Mandiant, 2004 ve 2013 yılları arasında gerçekleşen Çin APT saldırılarına benzer saldırıların araştırılması için ortaya bir yaşam döngüsü koymuştur. Bu yaşam döngüsü aşağıdaki adımları içermektedir;

İlk temas: Sosyal mühendislik ile spear phishing yöntemiyle, e-posta üzerinden 0-day virüslerin kullanılması. Diğer bir bulaştırma şekli olarak; Örneğin işinden memnun olmayan ve mağdur durumdaki çalışanların ziyaret edebileceği türden bir web sayfası oluşturup içerisine zararlı yazılım gizlemek.

Bağlantı noktasını güçlendirme: Uzaktan yönetilen zararlı yazılımın kurban bilgisayarına yerleştirilmesi, iç yapı ve altyapısına erişim sağlayan yollar oluşturulması.

Yetki yükseltme: Kurbanın bilgisayarında yöneticilik ayrıcalıklarını elde etmek için istismarların ve şifre kırma yöntemlerinin kullanılması.

İç keşif: Sistemin iç yapısı, ilişkide bulunduğu yapılar, yazılımlar, işletim sistemi, ağ yapısı hakkında bilgi toplamak.

İçerde yayılma: Kontrolü diğer bileşen sistemlere, sunuculara, ağ yapısına kadar genişletme ve bilgi toplamak.

Varlığını koru: Daha önceki adımlar da elde edilen erişim yetkisi ve kimlik bilgileriyle sürekli varlığını korumak.

Görevi tamamla: Kurbanın ağından toplanan verileri dışarıya aktarmak.

APT Örnekleri

Sykipot APT kötü amaçlı yazılım ailesi, Adobe Reader ve Acrobat’taki zaafiyetlerden yararlanır. İlk olarak 2006’da tespit edilmiştir. Bu kötü amaçlı yazılımların 2013 yılına kadar kullanıcılarla etkileşimini sürdürdüğü bilinmektedir. Tehdit aktörleri, Sykipot kötü amaçlı yazılım ailesini; devlet kurumları, savunma sanayileri ve telekomünikasyon şirketleri de dahil olmak üzere ABD ve İngiltereki kuruluşlara hedef alan siber saldırılarda kullanmışlardır.

GhostNet siber yayılma operasyonu ilk olarak 2009’da keşfedilmiştir. Çin’de başlayan bu saldırılar ilk olarak zararlı ekler içeren e-postaların atılmasıyla başlamıştır. Bu saldırı 100 den fazla ülkeye yayılmıştır. Saldırganlar, devletlerin bakanlıklarının ve elçiliklerinin ağ cihazlarına erişim kazanmayı hedeflemişlerdir.

Stuxnet saldırısı İran’ın nükleer santrallerine saldırmak için oluşturulmuş, üzerinde 4 adet 0-day barındıran bir çeşit solucan yazılımdır. 2010 yılında siber güvenlik araştırmacıları tarafından keşfedilmiştir. Bu kötü amaçlı yazılım SCADA (Merkezi Denetleme Kontrol ve Veri Toplama) sistemlerini hedef almış ve sadece bir usb bellek cihazı sayesinde içeride yayılmıştır.

İran’a bağlı bir gelişmiş kalıcı tehdit grubu olan APT34, ilk kez 2017 yılında FireEye’deki araştırmacılar tarafından ortaya çıkarılmıştır. En az 2014’ten beri aktif olduğu düşünülen bu tehdit grubu Orta Doğu’daki kuruluşları ve devletleri hedef almıştır.

Reaper, StarCruft ve Group 123 olarak da tanınan APT37 grubu 2012’de ortaya çıktığı düşünülen Kuzey Kore’ye bağlı bir gelişmiş kalıcı tehdit grubudur. APT37, Adobe Flash üzerinde bulunan 0-day güvenlik açıklığını kullanmışlardır.

Yazar: Cyber Intelligence Analyst Gurbet Başakci

Bölüm -6 “Siber Ölüm Zincirini Anlamak“