Siber tehdit istihbaratı yazı dizimizin devamında, “Siber Tehdit İstihbaratında Bilinenler ve Bilinmeyenler” konusu ile devam ediyoruz.

“…Bildiğimiz gibi, bilinen bilinenler vardır; bunlar bildiğimiz bilgilerdir. Ayrıca bilinen bilinmeyenler vardır; yani bilmediğimiz bazı şeyler olduğunu biliyoruz. Ama bilinmeyen bilinmeyenler de var; neyi bilmediğimizi bilmediğimiz bilgiler. ”- Donald Rumsfeld

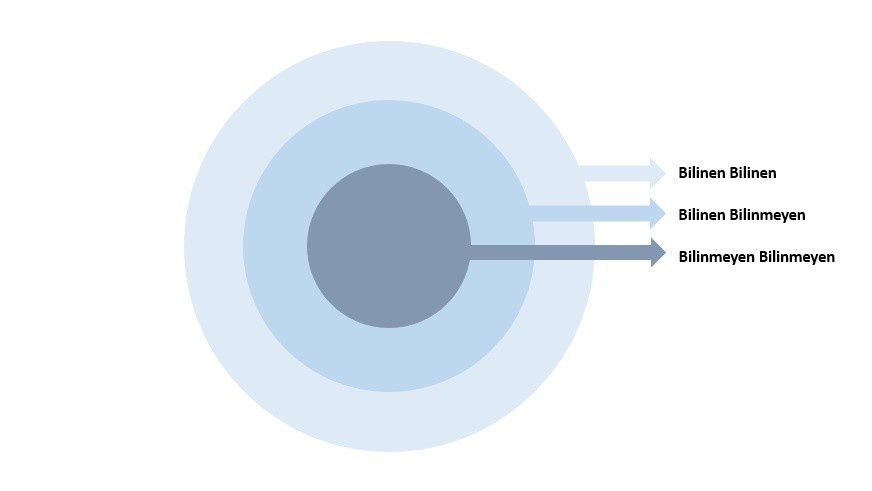

Tehdit istihbarat bilgileri toplamadan önce neyle karşı karşıya olduğumuzu bilmek, neyi bildiğimizi, neyi bilmediğimizi ayırmak düşmanımızı tanımada yardımcı olur. Bilinen veya bilinmeyen bilgi ifadeleriyle tehditleri ayırabilir, gruplandırabilir, Odak noktamızı ve kuruluşumuzu doğru çözümlerle şekillendirebiliriz. Bu Bilinen ve bilinmeyenleri gruplayacak olursak;

Bilinmeyen Bilinmeyenler: Doğası gereği ne olduğu, zaman aktifleştiği, hangi zafiyetleri barındırdığı, hangi sistemleri etkilediği bilinmeyen tehditlerdir. Örnek olarak 0-day saldırılarını verebiliriz.

Çözüm önerisi: BT güvenlik haberlerini takip etmek, son gelişmelerden zamanında haberdar olmak ve felaket senaryosu kurtarma planı oluşturmak…

Bilinen Bilinmeyenler: Bu tür tehditler var olduğu bilinen tehditlerdir. Ancak doğaları gereği sürekli değişkenlik gösterirler. Bu nedenle öngörüde bulunulması zor tehditlerdir. Örnek olarak antivirüs yazılımlarından kaçan virüsler, belgelenmemiş güvenlik açıkları ve daha önce görülmeyen kötü amaçlı ekler içeren e-postaları verebiliriz.

Çözüm önerisi: Davranış temelli antivirüs yazılımları veya güvenlik çözümleri kullanmak, web filtreleri kullanarak güncel kara liste URL adreslerine girişini engellemek, çalışanlara özellikle phishing saldırıları başta olmak üzere siber güvenlik farkındalığı eğitimleri vermek…

Bilinen Bilinenler: Bu tehditler hakkında bilgi sahibi olduğumuz tehditlerdir. Tehditler iyi belgelendirilmiş ve bunlara karşı alınacak aksiyonlar standart prosedürlerle belgelendirilmiştir. Bu tehditler genellikle çok sık karşılaşılan ve en yaygın tehditlerdir.

Çözüm önerisi: İmza tabanlı antivirüs yazılımları veya güvenlik çözümleri kullanmak, yazılımların gerekli güncelleştirmelerini geciktirmemek, DHCP taramasını etkinleştirmek, çalışanlara parola oluşturma politikası uygulamak…

Gerçek Zamanlı Siber Tehdit İstihbaratının Yararları

Gerçek zamanlı bilgi; etkin tehditler üzerinde çalışan, devam eden güvenlik olaylarının, yeni teknolojilerin ve bir işletmeyle ilgili kişilikleri ve kuruluşların kapsamlı resmini sunan, güvenlik ekiplerinin derhal harekete geçmeye ve doğru kararlar almalarına yardım edecek bilgilerdir.

Gerçek zamanlı siber tehdit istihbaratının faydaları:

- Kuruluşun karşılaştığı tehditler ve bunların kuruluş üzerindeki riskleri hakkında hızlı bilgi edinme,

- Hangi güvenlik açıklarına değinilmesi kararlar vermek ve gerekli olan ön bilgilerin elde edilmesi,

- Yeni ortaya çıkan tehditler hakkında ve tehdit oyuncuları hakkındaki bilgi toplamak,

- Sektöre özgü devam eden tehdit faaliyetlerini takip edebilme,

- Kurumunuzdan, markanızdan, ortaklarınızdan bahseden sosyal medya ve çevrimiçi kanalların aktif olarak izlenmesi,

- Çevrimiçi iletişim kanallarının mevcut siber suç eylemlerini ve olası suç eylemlerini kanıt niteliği taşması adına izlenmesi,

- Mevcut siber tehdit aktörleri, teknikleri ve araçları hakkında bilgi toplamak, kurumsal güvenlik ekiplerinin bilgi bünyesine ve beceri setine katkıda bulunmak,

- Kuruluşun bulunduğu internet varlığının ne kadar savunmasız ve nerelerde eksik noktaları olduğu hakkında fikir sahibi olmasına yardım etmek,

- Güvenlik ihlallerini belirlemek ve gerekli önlemleri almak,

- Dolandırıcılık yoluyla verilmeye çalışılan zararları önlemek ve en aza indirgemek için olay izleme ,

- Kurumsal risk yönetimi ve işletme personeli ile varlıklarının korunması için gereken bilgilere erişim,

Tehdit İstihbaratı Karakteristik Özellikleri

Kuruluşların en son tehditler, güvenlik açıkları ve istismarlar hakkında daha fazla bilgi sahibi olmalı, bunlardan korunmak için hangi çözümlere başvurulması gerektiğini bilmesi gerekmektedir. Siber tehdit istihbaratı bu sorulara cevap verebilmesi için sahip olması gereken karakteristik özellikler bulunmaktadır. Bunlar; Nitelikli, güvenilir, üçüncü parti kaynaklı olması, aktif bir tehdide yönelik olması, riske yönelik öngörü sağlaması, çözüm önerileri içermesidir. Bu özelliklerin hepsini barındırmayan bir hizmetin başarılı olması beklenemez.

Nitelikli, Güvenilir, Üçüncü Parti Kaynaklı Olması: Çoğu kurumun, tehdit bilgilerini toplamak, incelemek, düzenlemek ve analiz etmek için tek başına yeterli kaynağa sahip değildir. Bu kaynakların nitelikli ve güvenilir olması koşuluyla bu hizmetler üçüncü parti organizasyonlarından alınmalıdır.

Aktif Bir Tehdide Yönelik Olması: Birçok kurumda siber tehditler, güvenlik açıkları ve istismarlar hakkında çok fazla ham bilgi bulunmaktadır. Asıl ihtiyaç duyulan şey bu ham bilgilerin çokluğu değil, en son güvenlik tehditlerinin “kim, ne, nerede, ne zaman ve nasıl” olduğunu içeren aktif tehditle hakkında bilgi edinmektir.

Riske İlişkin Öngörü Sağlaması: Tehdit istihbaratı bilgisi; risk olasılığı, riskin ticari etkisi ve her ikisi hakkında bilgi vermelidir. Bu işlemlerde, öngörüler kuruluşa ve onun sahip olduğu kaynaklara, teknolojilere, yazılımlara göre özelleştirilmelidir. Örneğin, aktif olarak devam eden bir tehdit, kurumun kullanmadığı bir teknoloji üzerinden tehdit oluşturuyorsa, bu durum o kurumu etkilemez ve tehdit niteliğinde değildir.

Çözüm Önerileri İçermesi: Karşı karşıya olan risklerin ne olduğu öğrenildikten sonra bu risklere karşı nasıl aksiyon alınacağı karar verilmelidir. Gerekli çözüm için hangi teknolojiler kullanılmalı, hangi yazılımlar yükseltilmeli, hangi güvenlik ürünü kullanılmalı ve ek konfigürasyonlar yapılmalıdır? Şeklindeki sorulara ve daha fazlasına cevap niteliği oluşturacak çözüm önerileri sunmalıdır.

Siber Tehdit İstihbaratının Temelleri

Siber tehdit istihbaratı yapan organizasyonların çoğu kendi ürünlerini ve dışarıdan satın aldıkları ürünleri kullanırlar. Bu süreci kimin gerçekleştirdiğine bakılmaksızın, siber tehdit istihbaratının süreç verilerine bakılmaksızın çıkarıldığı kilit kaynaklar şunlardır.

- Firewall

- Endpoints

- Honeypots

- Tanınmış Güvenlik araştırma grupları (CERT, CISO gibi)

- Güvenlik açığı değerlendirme verileri

- Kullanıcı davranış analizi

- Açık Kaynak kamu grupları / forumları

- Erişim ve kullanıcı hesabı bilgileri

- Üçüncü parti yöneticilerinin verileri

- Saldırı Tespit Sistemi raporları

Tehdit İstihbaratının SIEM’e Entegrasyonu

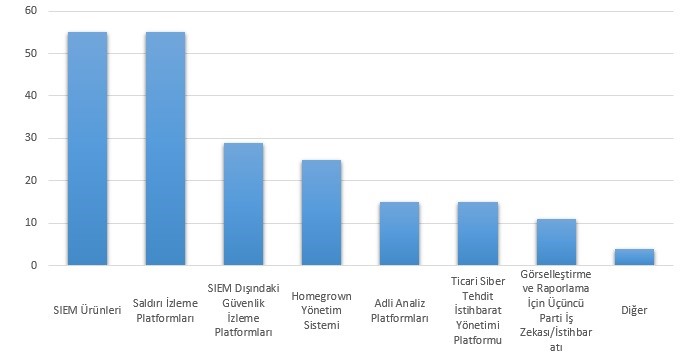

SANS Enstitüsü’nün yaptığı araştırmaya göre; Dave Shackleford dünya çapındaki 326 şirkete Tehdit İstihbaratını nasıl kullandıklarını sormuştur. Bu şirketler her büyüklükte ve sektörde, bilgi teknolojileri ile ilgilenen şirketlerdir. Bu 326 şirketin katıldığı anketin sonuçları aşağıdaki şekilde gösterilmiştir.

Ankete katılanların %55 kadarı, çeşitli kaynaklardan aldığı tehdit istihbaratı verisinin toplamak ve analiz etmek için SIEM ürünleri kullanmaktadır. Bu durumda Tehdit İstihbaratı ve SIEM’in bir araya getirilmesi ve birbirine entegre edilmesi gerekmektedir.

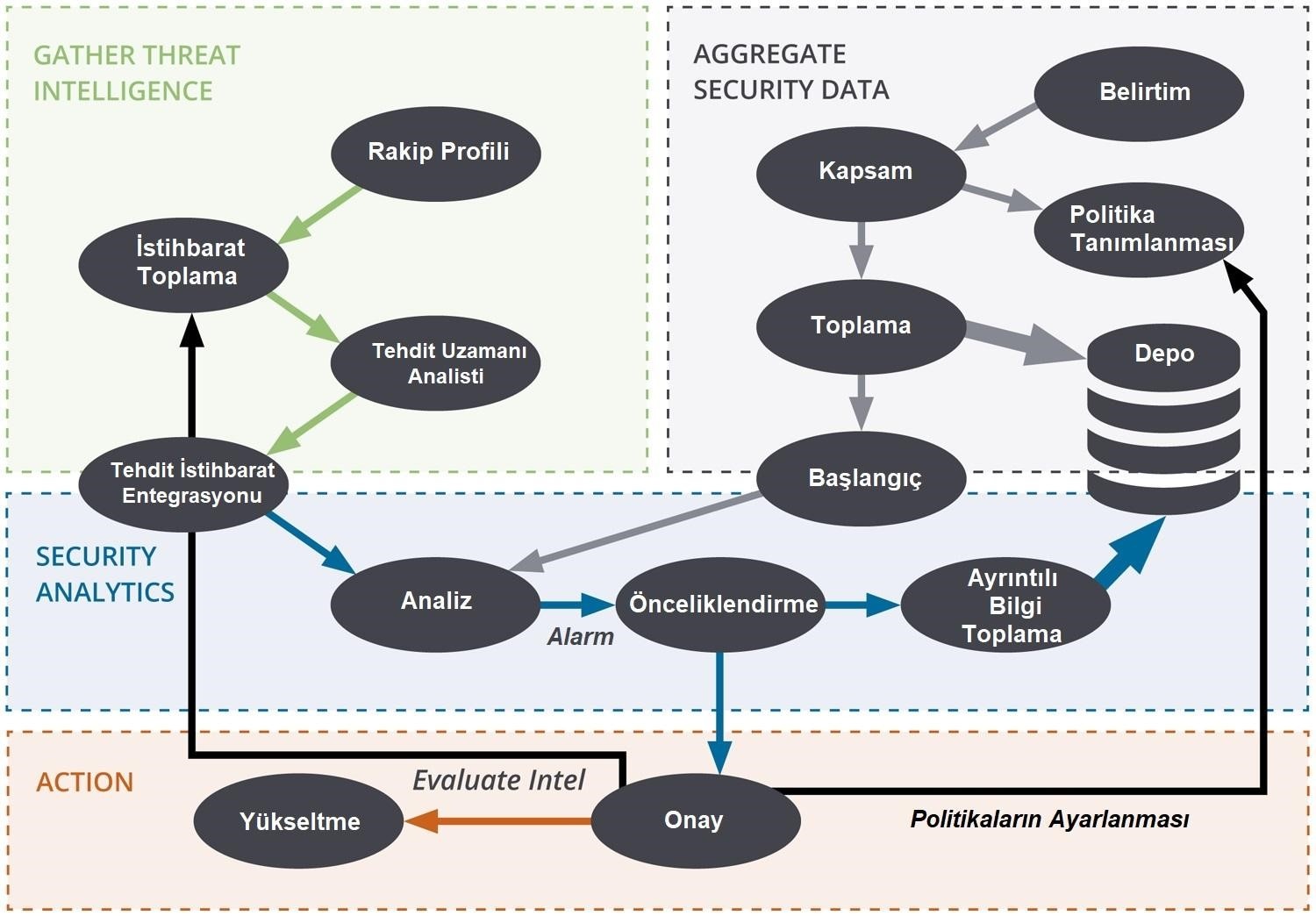

Tehdit İstihbaratının SIEM’e entegrasyonunu anlamak için öncelikler aşağıdaki akış şeması üzerinde duralım;

Sol üst taraf tehdit istihbaratı koleksiyonunu gösterir. Tehdit istihbaratını toplamadan önce, öncelikle ticari riskleri temsil eden rakiplerimizi tanımalı ve profillemeliyiz. Bu işlem doğru tehdit istihbaratını seçmek için gereklidir. Daha sonra istihbarata toplamaya ve analiz etmeye başlayabiliriz. Devamında tehdit istihbaratını SIEM’e entegre etmeye devam edebiliriz.

Yukarıdaki şekilde güvenlik analitiği bölümünde, ortamımızı standart SIEM yaklaşımında olduğu gibi analiz etmeye başlayabiliriz, ancak bu kez algılama mekanizmalarımızı (imza ve anomali tabanlı) tehdit istihbaratı ile ilişkilendirmeliyiz.

Tespit edilen tehditler, onaları tetikleyen göstergelerin sayısına, sıklığına ve türlerine göre önceliklendirilebilir. Öncelik sıralamasına göre veri tabanları sorgularıyla ilgili cihazlardan derinlemesine bilgi toplama işlemi gerçekleştirebiliriz. Bu işlem ilerideki adli analiz süreçlerindeki araştırmaları kolaylaştırır.

Son olarak eylem-aksiyon kutusunda gösterildiği gibi, uyarılar bir kez güvenlik operasyonları ekibi tarafından gözden geçirildiğinde, true-positive ise onaylayabilir, false-positive ise alarmı kaldırabilirler. Bir sonraki durumda eldeki istihbarat gözden geçirilebilir ve politikalarda yanlış alarmları önlemeye yönelik değişiklik yapılabilir. Doğrulama işlemlerinden sonra uyarılar IR (Investor Relations) ekiplerine gönderilebilir.

Tehdit istihbaratının SIEM’e entegrasyonunun birçok avantajı vardır. Tüm güvenlik ürünleri satıcıları tehdit istihbaratının öneminin ve talebinin artması üzerine, ürünlerinde bu talebe cevap vermek zorunda olduklarının farkındadır.

Yukarıdaki akış diyagramında gösterildiği gibi, toplanan tehdit istihbaratını kalite ve etki açısından değerlendirilmesi gerekecektir. Siber İstihbarat Analizi ve Tehdit Araştırmaları Merkezi Şefi Sergio Caltagirone’ya göre istihbaratın uygulanabilir olması için karşılaması gereken dört nitelik;

Uygunluk: Tehdit istihbarat ekipleri, toplanan istihbaratın kuruma özel olmasını sağlamalıdır.

Tamlık: Tehdit istihbaratının yeterli ayrıntıya ve bağlama sahip olması gerekmektedir.

Güncellik: Doğru etkiyi yaratabilmek için istihbarat mümkün olduğunca hızlı bir şekilde toplanmalı ve işlenmelidir.

Doğruluk: Etkin keşif sağlamada, tehdit istihbaratının yüksek doğruluk değerine sahip olması için bir miktar false-positive değere sahip olması gerekmektedir.

Bu nitelikler tehdit istihbaratı verisinin verimliliğinin ve kullanışlılığını onaylamak için kriter olarak kullanılabilirler.

Siber Tehdit İstihbaratı İşinize Nasıl Yardımcı Olur?

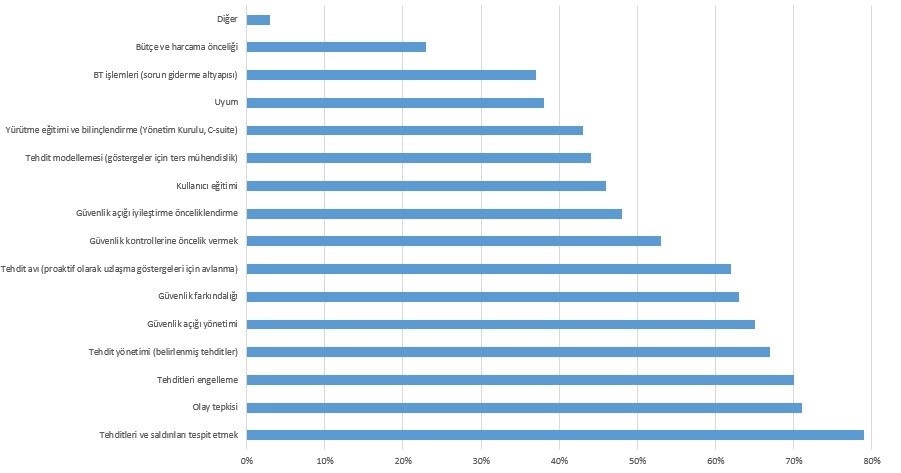

SANS Enstitüsünün yaptığı araştırmaya göre kuruluşların %42’sinden fazlası siber tehdit istihbaratı ekipleri bulundurmaktadır. Aşağıda doğru siber tehdit istihbaratı edinmenin, işletmelerdeki siber güvenlik tehditlerine karşı ayakta durmalarını sağlayacak çeşitli yollar bulunmaktadır;

- Çevreye etki eden tehdit ve saldırı metodolojilerinin görünürlüğünün arttırılması,

- Siber güvenlik eğilimlerine uyum sağlamak için güvenlik süreçlerini iyileştirilmesi,

- Uygulanan prosedürlerin ve kaynakların listelenmesi,

- Bilinmeyen tehditleri tespit etmek,

- Daha iyi tehdit yönetimi uygulamak,

- Saldırganlar tarafından sömürülecek sistemlerdeki güvenlik açıklarını tespit etmek,

- Siber güvenlik risklerini ele almak için daha geniş kapsam oluşturmak,

- Güvenlik olaylarını tespit etmek ve bunlara karşı koymak için zaman kazandırmak,

- Güvenlik ihlallerini proaktif olarak tahmin etme ve karşı koyma,

- Kuruluşunuzun siber güvenlik ekibini bilgisayar korsanlarına karşı korumaya hazır olmalarını sağlamak,

- Kuruluşun sistemleri veya veri kayıpları üzerindeki etkisini azaltmak,

Risk Yönetim Süreci

Birçok kurum tehdit istihbaratı hizmetini kötü adamları takip etmek, kötü amaçlı yazılımları tespit etmek ve önem almak, göstergeleri toplamak gibi işlevler için kullanmaktadır.

Tehdit istihbaratı var olan sistemi daha akıllı modeller haline getirir; akıllı modeller alınacak kararları güçlendirir; güçlü kararlar daha iyi uygulamalar ve aksiyonlar oluşturur; daha iyi uygulamalar risk yönetimini iyileştirir ve bu işlemler verimli bir şekilde gerçekleştirildiğinde başarılı bir güvenlik programı oluşur.

Risk yönetimi Sürecinde İstihbarat

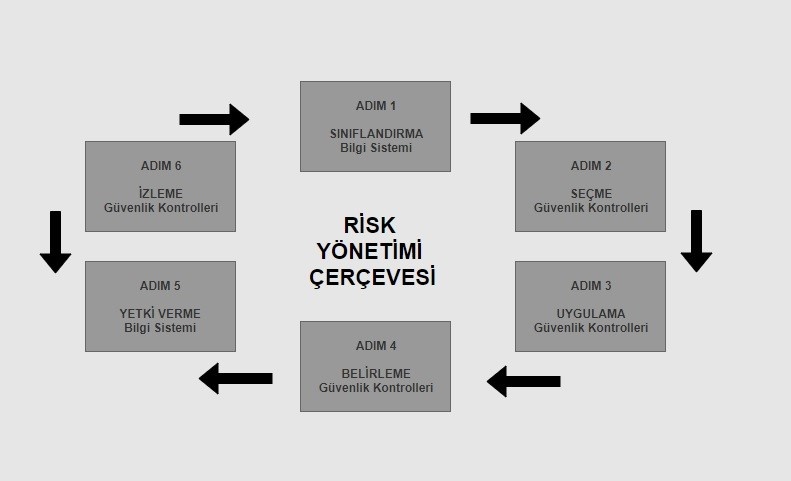

Risk yönetim sürecinde siber tehdit istihbaratını incelemek için öncelikle siber risk yönetim kavuzlarını inceleyebiliriz. Bunun için Cybersecurity Framework – NIST SP 800-39 tarafından hazırlanan risk yönetim kılavuzunu inceleyeceğiz.

NIST SP 800-39 Risk Yönetimi Süreci

NIST Special Publication 800-39; Kurumsal operasyonlara, kurumsal varlıklara, bireylere, diğer kuruluşlara karşı bilgi güvenliği riskini yönetmek için bütünleşik ve kurum çapında bir program için rehberlik sağlamak amacı taşımaktadır.

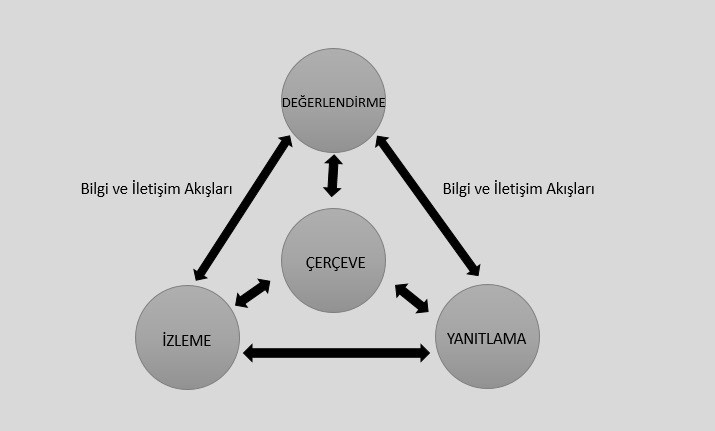

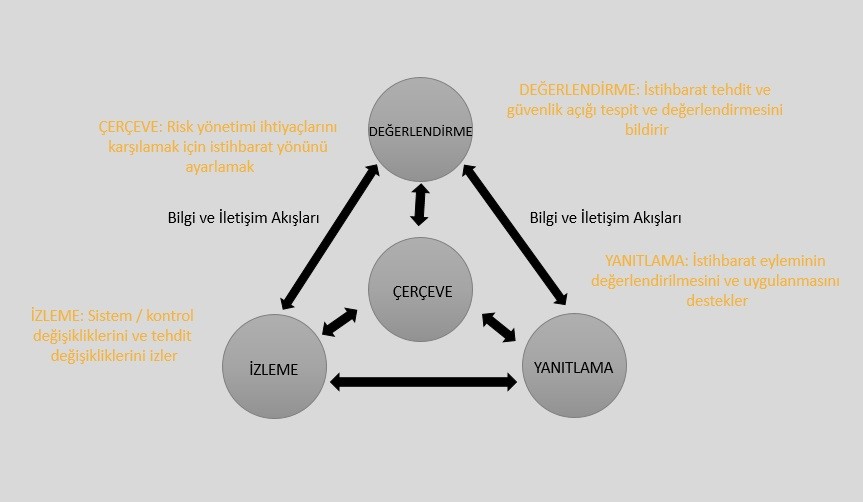

800-39, risk yönetimini, organizasyonların, güvenlik faaliyetlerinin sürekli iyileştirilmesi için etkili iletişim ve geri bildirimler kullanarak riskleri sürekli olarak çerçevelemelerini, değerlendirmelerini, yanıt vermelerini ve izlemelerini gerektiren kapsamlı bir süreç olarak sunmaktadır. Bu işlem bileşenleri aşağıdaki şekilde gösterilmektedir.

Çerçeve; değerlendirme, izleme ve yanıtlama-müdahale etme alanlarında risk bazlı kararlar ve yürütme stratejisi bağlamını belirler. Bunun bir kısmı, kuruluşların tehditler, ortaya çıkma olasılığı, güvenlik açıkları ve sonuçlarıyla ilgili varsayımları belirlemelerini gerektirir. Tehdit bilgisini elde etmek için kaynakların ve yöntemlerin tanımlanması, özellikle risk çerçevelemesinni bir ana çıktısı ve risk değerlendirmesinde bir ana girdi olarak özellikle belirtilir (Şekildeki Bilgi ve İletişim Akışları).

Değerlendirme; kuruluşa yönelik risk seviyesini (ortaya çıkan zarar olasılığı ve zarar derecesi) belirlemek ve analiz etmek için yapılan her şeyi kapsar. Tehdit İstihbaratının, risk yönetiminin tehditleri tanımlamasına, değerlendirmesine ve izlemesine ve bu tehditlerin ışığında mevcut güvenlik açıklarını değerlendirmesine yardımcı olmada kritik bir rolü vardır.

Yanıtlama; risk değerlendirilip belirlendikten sonra kuruluşların hangi aksiyonu almayı seçtiklerini ele alır. Çeşitli eylem rotalarını belirler ve değerlendirir. Hangisinin en iyisi olduğunu belirler ve seçilen rotayı uygular. Önerilen çözüm gidişatının değerlendirilmesi, ele alınan tehdidin nedenlerini, araçlarını ve yöntemlerini iyi bir şekilde anlamadan gerçekleştirmek çok zordur.

İzleme; Önerilen çözümü doğrulamayı, devam eden etkinlikleri ölçmeyi, etkinliği ve riski etkileyen değişiklikleri takip etmek gibi işlemleri içerir. Buradaki istihbaratın rolü önceki yanıt bileşenlerinin uzantısı ve devamıdır. Başka bir deyişle doğrudan iç sistem/kontrol değişikliklerini gerektirebilecek dış tehdit değişikliklerini mutlaka izlemeleri gerekir. Riskin izlenmesi, güvenlik kararlarını ve pratiğini daha iyi desteklemek için istihbarat sürecindeki değişiklikleri kontrol eder.

Yazar: Cyber Intelligence Analyst Gurbet Başakci