Oltama saldırılarına maruz kalan kurumlarda OSINT ve SOCMINT kaynakları üzerinden aşağıdaki soruları sorarak oltacıların peşine düşebilirsiniz.

- Bir oltalama (phishing – kimlik avı) saldırısı için açılmış alan adlarından hangi bilgileri öğrenebiliriz?

- Kimlik avı dolandırıcılığının ardındaki tehdit oyuncusunu tespit edebilir miyiz?

- Bir oltalama alan adınının bize verdiği ipuçlarını izleyerek, diğer oltalama alan adlarını aktif halde veya daha hazırlık aşamasında bulabilir miyiz?

- Sadece açık kaynak istihbaratı (Open Source Intelligence – OSINT) kullanarak hangi bilgilere ulaşabiliriz?

Oltalama (Phishing) Saldırısı Nedir?

Elimizdeki örnek olay incelemelerine girmeden önce, oltalama saldırılarını tanımlamak önemlidir. Bu nedenle ilk bölümde oltalama saldırıları ve onların değişen yüzünden biraz bahsedeceğiz. Ne olduklarını zaten biliyorsanız ve bu ayrıntılı açıklamaları geçmek isterseniz, bu bölümü atlayabilirsiniz.

Bir Oltalama Saldırısının Anatomisi

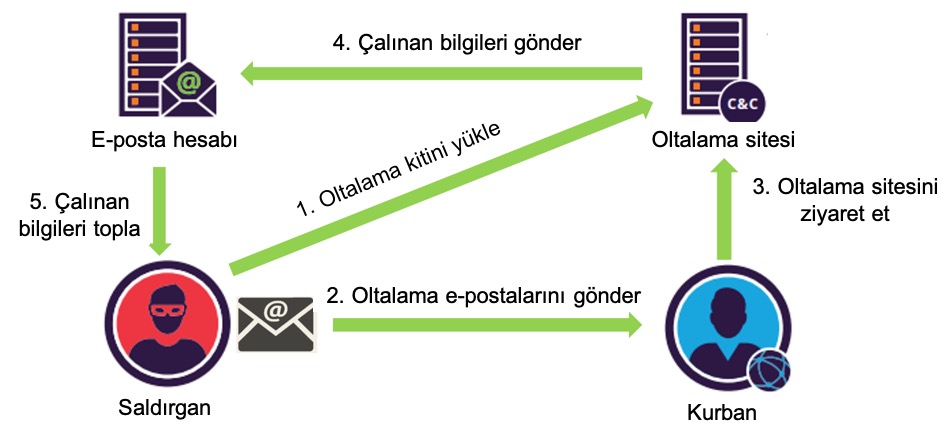

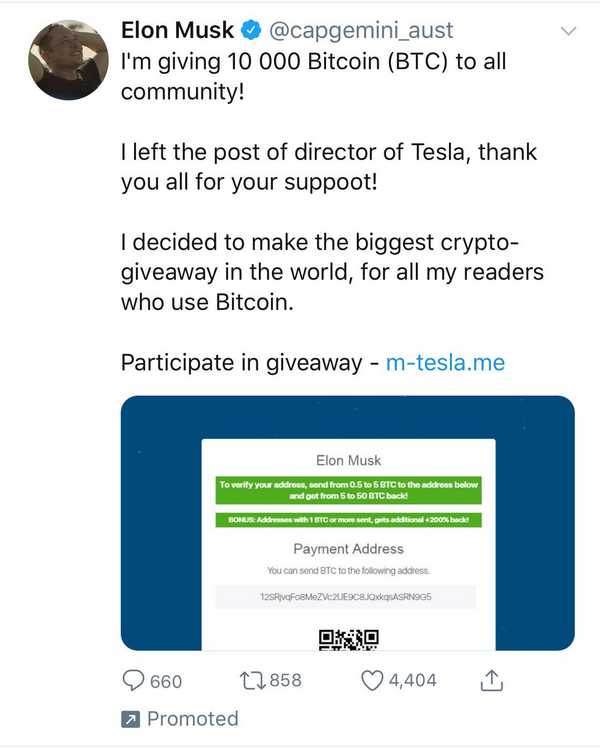

Oltalama saldırıları, bilgisayar korsanları arasında giriş bilgileri, kredi kartı bilgileri, kişisel olarak tanımlanabilir bilgiler gibi kritik bilgileri çalmak veya hedefin bilgisayarına bir kötücül yazılım (malware) indirmek için oldukça yaygındır. Bilgisayar korsanları genellikle oltalama alan adlarıyla olan bağlantıyı e-posta yoluyla yayar. Ama bugünlerde sosyal medyada oldukça yaygın kullanılmaktadır. Örneğin Elon Musk’ın adı kullanılarak bir Twitter hesabı üzerinde yapılan oltalama saldırısının bir görseli aşağıda görülebilir.

Oltalama alan adları, bankalar, e-ticaret siteleri vb. gibi şirketlerin gerçek sitelerinin kopyalarıdır. Kurban giriş bilgilerini (kullanıcı adı ve şifre) veya diğer önemli bilgileri girdiğinde, bu kopya siteden gerçek siteye yönlendirilir. Bu nedenle kurbanlar genelde ilk başta sahte sitede olduklarının farkına varmazlar.

Oltalama alan adlarından yalnızca çalışanları değil müşterileri de hedef almak için yararlanılır. Şirketler kimlik avı dolandırıcılığından zarar gören müşterilerden doğrudan sorumlu tutulmasalar bile, bir şirket gerekli önlemleri almadığında ciddi anlamda itibar kaybeder.

Ad harmanlama (benzer) oltalama alan adları genellikle kolayca karıştırılan harfleri (“u” ve “v” veya “t” ve “f”) değiştirir ve/veya alan adına yeni karakterler ekler. Bu tür teknikler saldırganlar için oldukça etkilidir. Bugün, phishing alan adlarının hedeflerini yakalamak için geçerli SSL ya da TLS sertifikaları vardır.

Geçmişte, genellikle ekinde malware içeren phishing e-postalarını görüyorduk. Gelişmiş e-posta filtreleri genellikle bu e-postaların geçmesine izin vermez, bu nedenle hackerlar tekniklerini malware kullanmak ve e-postalar yerine sosyal medya yayınlarını kullanarak geliştirdiler.

Örneğin, FireEye, 2018’in ilk yarısında gönderilen yarım milyardan fazla e-postayı analiz etti ve e-posta saldırılarının %90’ının (ki bunların %81’i oltalama saldırıları) malware içermeyen saldırılar olduğunu gösterdi.

Oltalama Alan Adları Nasıl Tespit Edilir?

Bir şirketin tüm internet ağında arama yapması ve çalışanlarını ve müşterilerini hedef alabilecek bir oltalama alan adını tespit etmesi çok zordur, ancak bazı online ücretisz araçlar buna yardımcı olabilir. Ayrıca, kimlik avı için kullanılabilecek alan adlarını üreten ve bunların var olup olmadığını kontrol eden bazı Python ile yazılmış yazılımlar da mevcut.

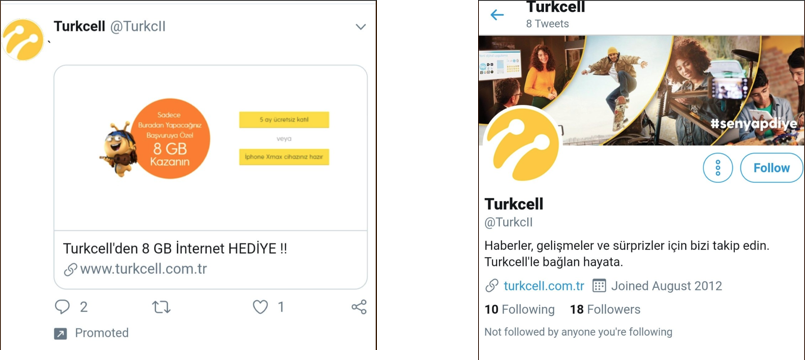

Sponsorlu tweetler gibi sosyal medya paylaşımlarına eklenen oltalama alan adlarını aramak ise biraz daha zor. Twitter’ın bu tür kimlik avı saldırıları için en yaygın sosyal medya platformu olduğunu düşünerek Twitter’ı ele alalım. Twitter Gelişmiş Arama (Twitter Advanced Search), sponsorlu tweet’leri filtrelemenize izin vermez.

Fakat kimlik avı dolandırıcılığı için kullanılan tweetlerin kendilerini ele veren bazı özellikleri kullanılabilir. Bunlardan bazıları;

- Her zaman bir bağlantı (phishing alanına) içerir.

- Her zaman bir görsel içerir.

- Çoğunlukla kurbanları linke tıklamaları için cazip kılan bir şeyi vadeder.

- Kullanıcılar bu paylaşımları hızlı bir şekilde tespit eder ve yorumlarda uyarılarda (Yaşasın toplumsal dayanışma!) bulunur.

Bu özellikler, kimlik avı dolandırıcılığına yönelik tweet’leri aramak için kullanılabilir. Özellikle sonuncusu bize çok yardımcı olabilir. Örneğin, Türkiye’de, Twitter kullanıcıları bir kimlik avı dolandırıcı tweet’i gördüklerinde, Emniyet Genel Müdürlüğünün resmi twitter hesabını etiketleyerek yorum kısmına genellikle aşağıdaki ifadelerden birini yazarlar; dolandırıcı, “sakın tıklamayın”, sahte ve benzeridir. Aşağıdaki gibi bir arama bu tür paylaşımların bulunmasında oldukça etkili olacaktır.

Oltalama Alan Adlarını Araştırmak

Oltalama alan adları temel Açık Kaynak İstihbarat Araçları (OSINT) ile araştırılabilir. Bu araştırma, phishing saldırılarının arkasında kim olduğu hakkında ipuçları verebilir veya yeni phishing alanlarını belirlemenize yardımcı olabilir.

Örneğin, Elon Musk’un kimlik avı dolandırıcılığının ardındaki tehdit oyuncularını araştıran bir makale, saldırının arkasında olabilecek bir isim ile bitiyor. Burada, saldırıya uğramış Twitter hesaplarıyla ve Türkiye’deki kullanıcıları hedef alan üç farklı kimlik avı saldırısını araştıracağız.

Aynı IP Adresini Paylaşan Oltalama Alan Adları

İlk örnek olay incelemesi, Türkiye’nin en büyük telekom operatörlerinden biri olan Turkcell’i konu eden bir oltalama alan adını içeriyor.

Bu örnekteki oltalama saldırısı için oluşturulan sosyal medya paylaşımları 8 GB ücretsiz veri paketi vaat ediyor. Bağlantıya tıklanıldığında turkcellcep[.]tk alan adına kullanıcılar yönlendiriliyor. TK uzantılı alan adlarının, Türkiye’deki vatandaşları hedef alan kimlik avı saldırıları için en çok tercih edilen alanlardan biri olduğunu belirtmekte fayda var. Web sitesinde, sarı düğmelere tıklanıldığında, kurbanın cihazına bir .apk dosyası indiriliyor. Dosyayı vaka çalışması için indirip VirusTotal’a yüklediğimde ve 22 farklı inceleme motoru dosyayı Spyware olarak algıladı.

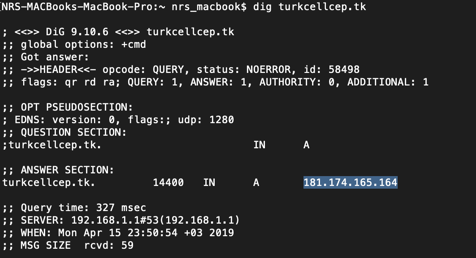

Araştırmam için yaptığım ilk şey, whois, dig, nslookup komutları veya birçok farklı web sitesi kullanarak yapılabilecek IP adresini bulmaktır. Bunun için Google’a “IP for a domain” yazılarak birçok açık kaynak websitesi bulunabilir.

Alan adı aktif değilse, geçmişte bu alan adı için kullanılan IP adresinin ne olduğunu görmek için Pasif DNS araması yapmamız gerekir. Bunun için Mnemonic Passive DNS arama motoru, Robtex.com SecurityTrails.com, HackerTarget.com, Cymon.io ve VirusTotal gibi web sitelerini kullanılabilir.

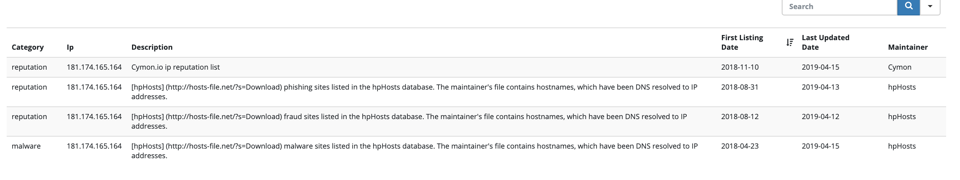

IP adresini elde ettiğimde (bu vakada 181.174.165.164), daha önce bu IP adresinin zararlı davranışlarından dolayı rapor edilerek kara listelere alınıp alınmadığını anlamak için bu IP adresinin kara listelerde aratabilirim. Cymon.io ve VirusTotal’ın yanı sıra NormShield’in ücretsiz IP BlackList Search da kullanılabilir. Burada 181.174.165.164’ün gerçekten de kara listeye alınmış birkaç veritabanında listelendiğini görebiliriz.

Bir oltalama alan adını araştırırken, aynı IP adresini çözen diğer alanları kontrol etmek önemlidir. Paylaşılan barındırma (shared hosting) teknikleri, birden çok alan adı tarafından kullanılan bir IP adresine izin verir ve bir IP adresini çözen bir oltalama alan adını görürseniz, aynı IP adresinde başka oltalama alan adlarının da bulunduğundan emin olabilirsiniz. Aynı IP adresini paylaşan alan adları SecurityTrails.com, Cymon.io, VirusTotal ve İnternet’teki diğer birçok tarayıcı tarafından listelenebilir.

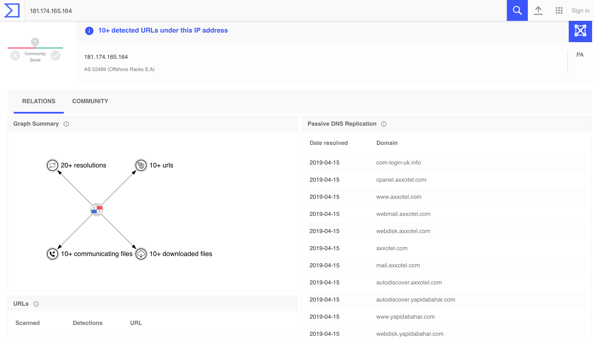

Bu IP adresini VirusTotal’da kontrol edersek, diğer alanları görebiliriz. Burada yapidabahar[.]com adındaki alan adlarından biri, adı nedeniyle bana bir oltalama alan adı gibi geldi. Yapı Kredi Bankası için bahar kampanyalarını işaret eden bir oltalama alan adına benziyordu. Bu nedenle bu siteyi incelemeye aldım.

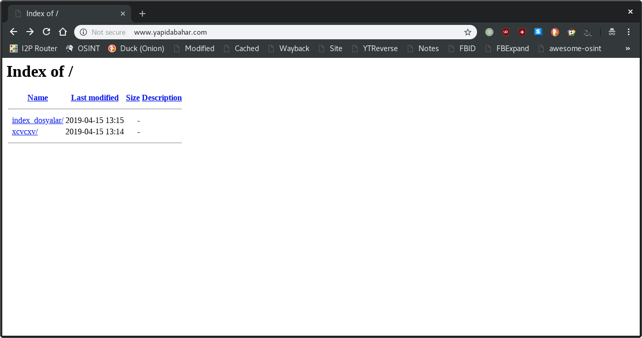

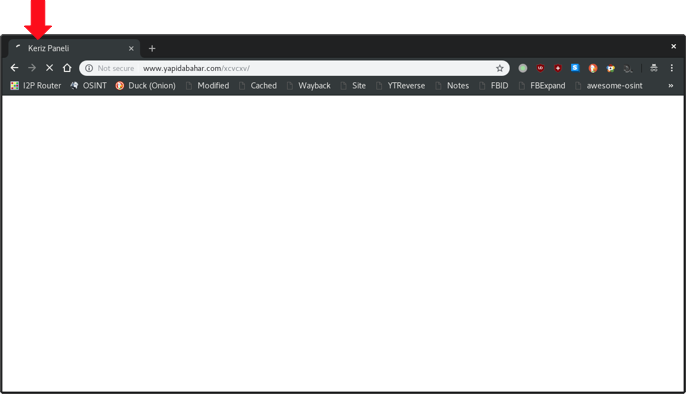

İlgili yapidabahar[.]com’a adresine gittiğimde web sitesinin hazırlanma aşamasında olduğunu belirten indeks dosyalarını gördüm. Var olan iki klasörden birinin adının index_dosyalar, diğerinin ise xcvcxv görülebiliyor.

İkinci klasöre tıkladığımda, “Keriz Paneli” başlığına sahip boş bir sayfa açıldı. Bu da bize bu sitenin gerçekten bir oltalama alan adı olduğuna dair kuvvetli bir ipucu veriyor.

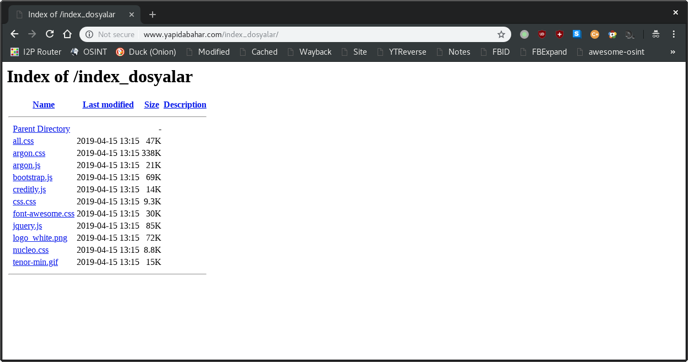

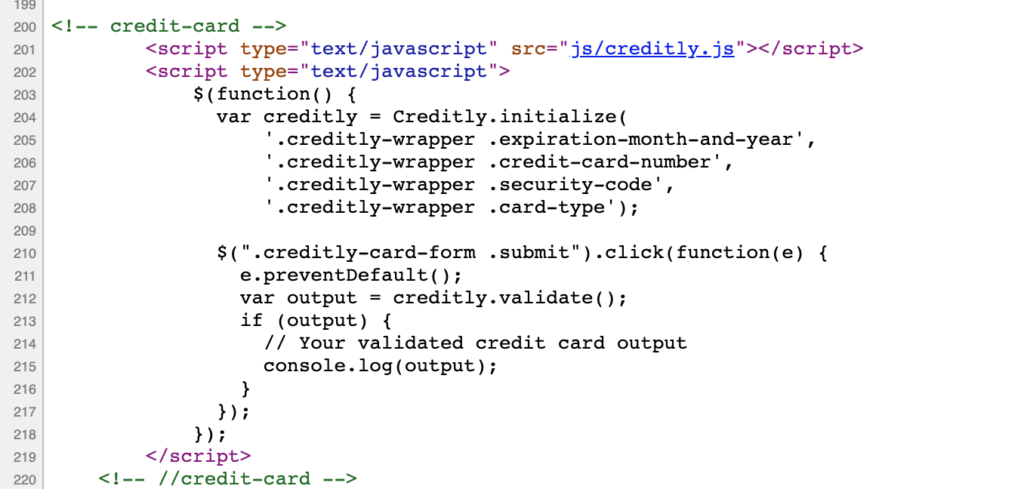

İlk klasör ise css, Javascript, png dosyaları içeren bir klasör. Bu klasör içerisindeki bir JavaScript dosyasını, creditly.js, açtığımızda bunun oltalama saldırıs için kullanılacak bir web sitesi olduğuna şüphemiz kalmıyor.

JavaScript doyası içerisindeki kodlar incelendiğinde bunun kredi kartı bilgilerini toplamak için tasarlanmış bir JavaScript olduğu görülebiliyor.

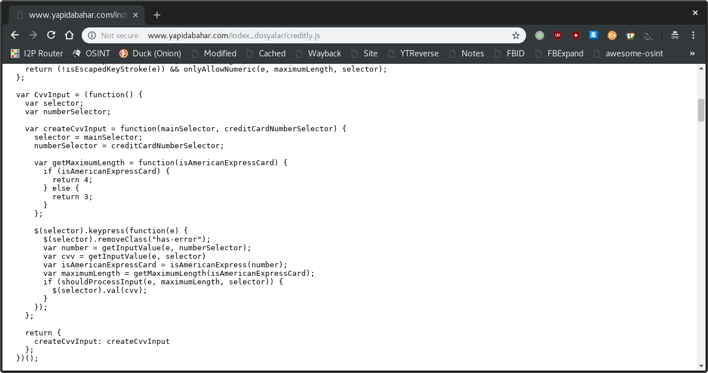

Şimdiye kadar, bunun bazı bankaların müşterilerini hedef alan bir kimlik avı alanı olduğunu biliyoruz. Ama hangi banka? Alan adı daha önce bahsettiğim gibi YapiKredi olduğu izlenimi veriyor. Bu hipotezimizle ilgili bir ipucu daha elde etmek için dizinlerdeki png dosyasını (logo_white.png) kontrol ettim.

İlginçtir ki, resim diğer bir büyük bankanın, Türkiye İş Bankası’nın logosu. Alan adının bu bankaya hiçbir benzerliği olmadığı göz önüne alındığında bu oldukça enteresan bir durum. Bununla birlikte, banka müşterilerinin hedef alınmasında kullanılabilecek bir başka alan adını henüz hazırlık aşamasında bulduğumuzu söylemek çok yanlış bir iddia olmayacaktır.

Aynı İfadelere veya Parametrelere Sahip Oltalama Alan Adları

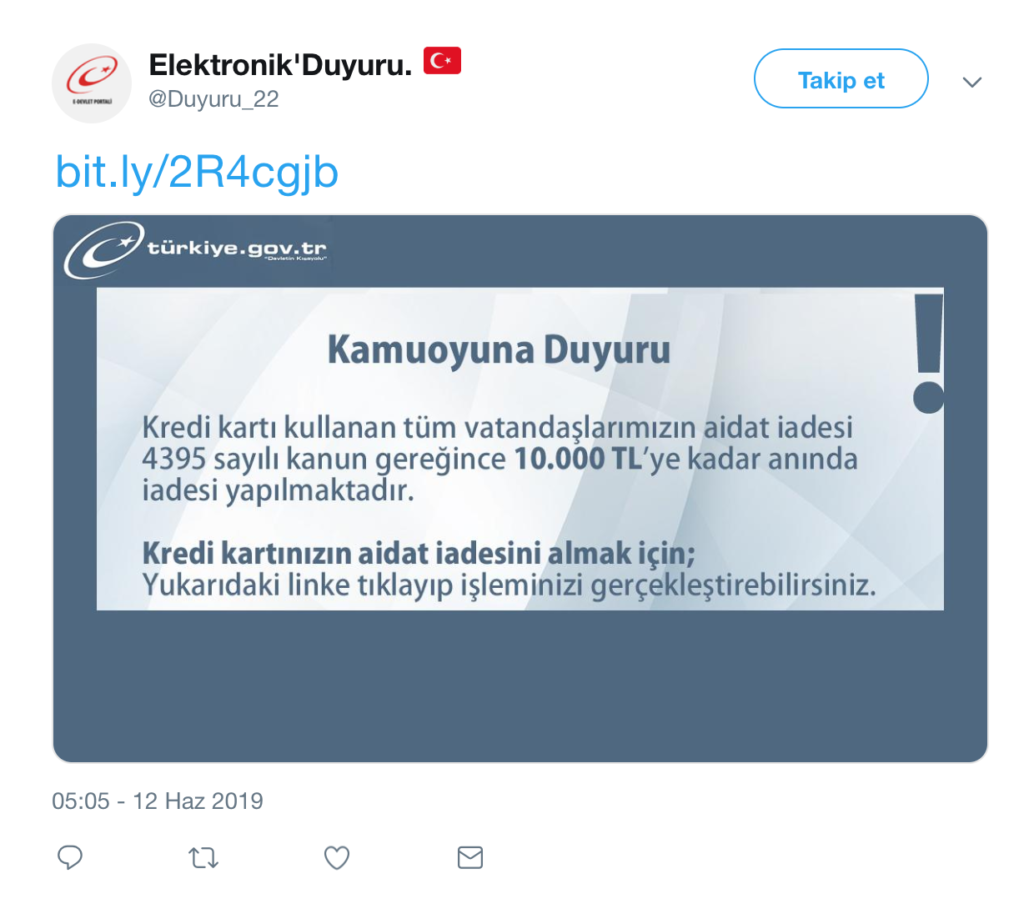

Bu seferki çalışmada, e-devlet kullanıcılarını hedef alan başka bir oltalama tvitiyle başladık. İlgili paylaşımı bulduğumda daha 20 dakika önce paylaşılmıştı. Paylaşımda kısaltılmış bir bit.ly bağlantısı olduğuna dikkat edin. Bu kısaltılmış bağlantı meselesine ilerleyen kısımda tekrar değineceğiz.

Paylaşımda konusu geçen yasa tasarısı mecliste tartışıldığından dikkatsiz kullanıcılar için oldukça inandırıcı bir paylaşım. Aslında, phishing kitinin ve web sitesi kodlarının bazı deep web hacker forumlarında (sadece 20 $ karşılığında) satıldığını görmek mümkün. Yani saldırganlar sıfırdan bir oltalama için sahte web sitesini yapmak için bile uğraşmak zorunda değiller, sadece kullanıma hazır HTML kodlarından ve Javascript’tlerin keyfini sürerler.

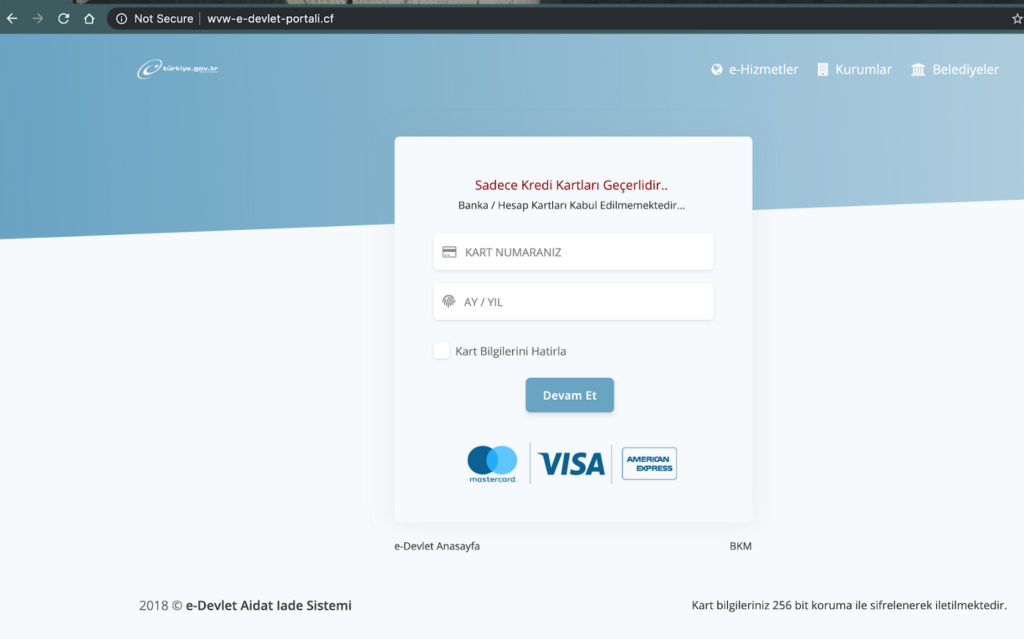

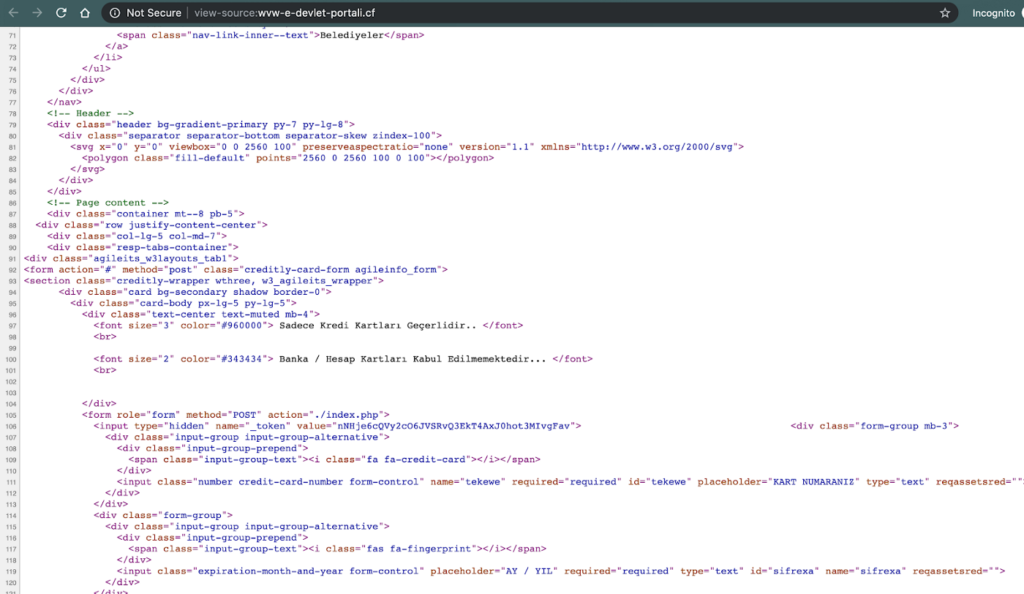

Gönderideki bağlantıya tıkladığınızda, sizi aşağıdaki benzeri kimlik avı alanlarına sahip görünen web sitelerinden birine yönlendirir: www-e-devlet-portal [.]cf. İlk ekranda kredi kartı numarası ve son kullanma tarihi sorulan bu sahte sitelerde sonraki ekranlarda CVV numarasını (kredi kartının arkasındaki 3 basamaklı sayı) ve hatta kredi kartı limitini bile istedikleri görülebilir.

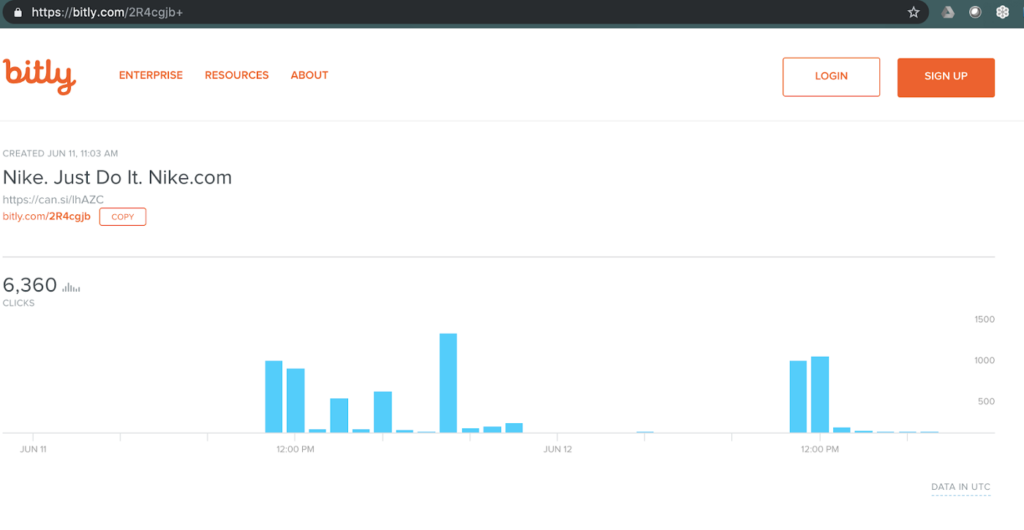

Bu noktada, kısaltılmış bağlantılar hakkında bazı ipuçları işe yarayabilir. URL kısaltıcılardan bazıları, bazı kolay işlemler ile istatistik verirler. Örneğin, bit.ly bağlantısının sonuna bir artı (+) operatörü eklerseniz, bunun gibi istatistikleri (bitly.com/aa+) görebilirsiniz. Aynı numara goo.gl, tickurl.com, tiny.cc (+ yerine ~ kullanın) ve bit.do (+ yerine use – operatörü) gibi bazı url kısaltıcıları için de geçerlidir.

Şimdi, tweet’teki kısaltılmış URL’in istatistiklerine bakarsak, o an için bağlantıya altı binden fazla kişinin tıkladığını görebilirsiniz. Fakat bir dakika, bu istatistiklerin başlığında “Nike” yazıyor.

VPN kullanarak aynı kısaltılmış URL’yi kullanırsam (yani farklı bir ülkeden bağlanır görünürsem), o zaman beni aslında Nike’nin gerçek web sitesi nike.com’a yönlendiriyor. Bu URL kısaltıcı konum tabanlı mı çalışıyor? Bilmiyorum. Bu belki başka bir yazının konusu olabilir. Oltalama alan adıyla ilgili araştırmamıza geri dönelim.

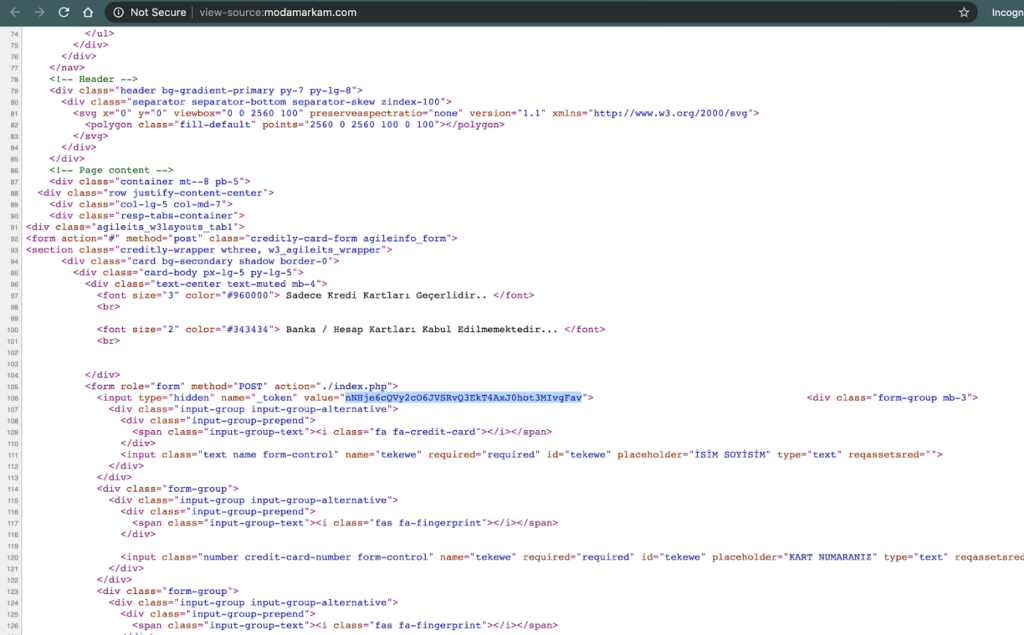

Oltalama web sitesinin HTML koduna, web sitesine sağ tıklayarak ve “Sayfa Kaynağını Görüntüle” seçeneği ile bakalım. Kod oldukça basit ve kodu taradığımızda, kullanılan bazı JavaScriptleri görebilmek mümkün.

Kodda gömülü Javascriptlerden biri creditly.js. Tanıdık geldi mi? Bildiniz. Kredi kartı bilgilerini almak için kullanılan önceki vaka çalışmamızda gördüğümüz aynı JavaScript dosyası.

Daha önce de belirttiğim gibi, çoğu kimlik avı dolandırıcısı oltalama saldırıları için aynı HTML kodunu kullanır. Bazı tekil ifadeler ve parametreler (bir token veya Google Analytics etiketi gibi), diğer oltalama alanlarını tespit etmemize yardımcı olabilir.

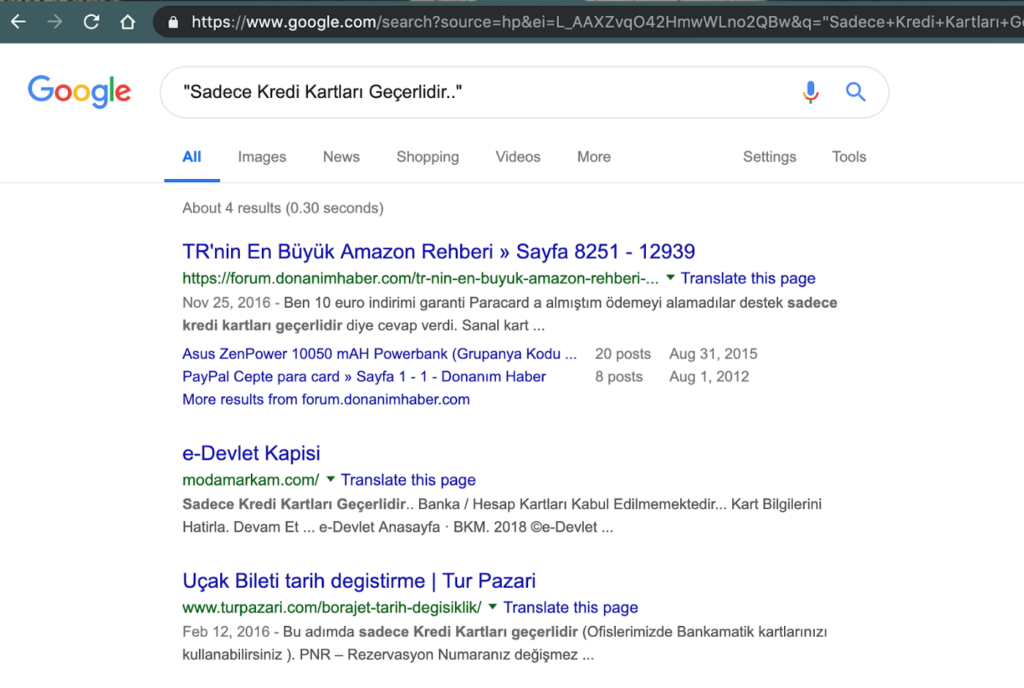

HTML kodunda (ve ayrıca web sitesinde), “Sadece Kredi Kartları Geçerlidir ..” metnini görebilirsiniz. Yalnızca tırnak işaretleri içinde Google’ı kullanırsak, aynı kodu kullanan diğer oltalama alan adlarını bulmamız mümkündür. Bu cümlenin çok genel göründüğünü biliyorum, ama yine de şansımı denedim. Ve sonuçlar görseldeki gibidir.

Evreka! İkinci sonucun başlığı (modamarkam[.]com) “e-Devlet Kapısı”. Tıklarsak, aynı oltalama sitesinin kopyasını küçük değişikliklerle görebiliriz.

Şimdi, HTML kodunda bir token deneyelim. 106. satırda, kullanabileceğimiz bir token değeri var. Bu tokenlar ve etiketler gerçek web siteleri için benzersiz olmalıdır. Fakat saldırdanlar aynı HTML kodunu kullandığı için bu tokenları değiştirmeye de uğraşmıyorlar.

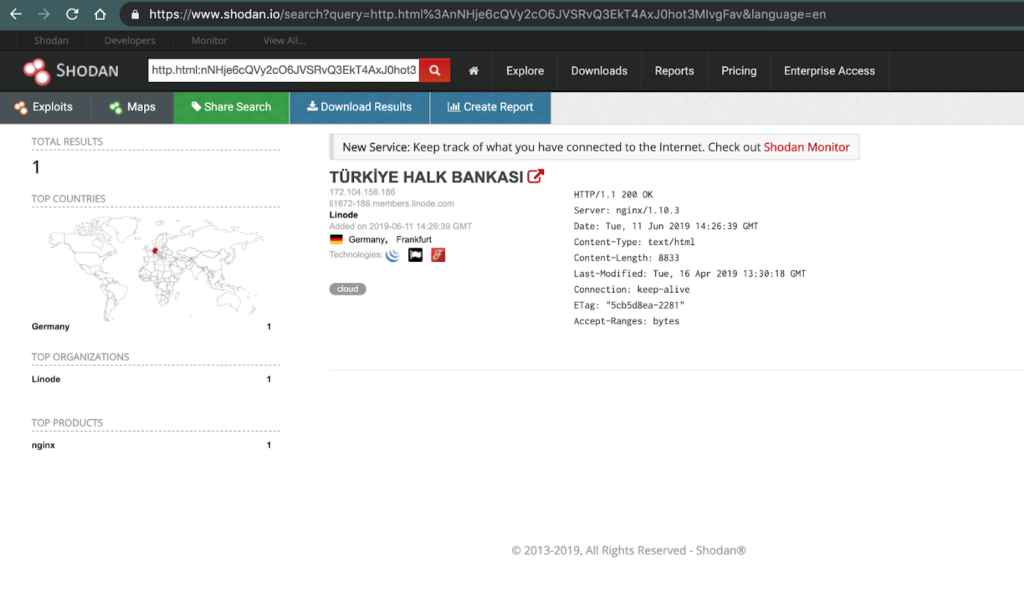

Token Google’da da aranabilir, ancak bu kez internet çapındaki tarayıcılardan biri olan ve biz araştırmacıların çok sevdiği Shodan’ı kullanacağız. Shodan arama kısmında, http.html: parametresini kullanırsanız, HTML kodlarında ilgili terimi arayacaktır. Bu araştırmamız için sonuçlar aşağıdaki gibi çıktı.

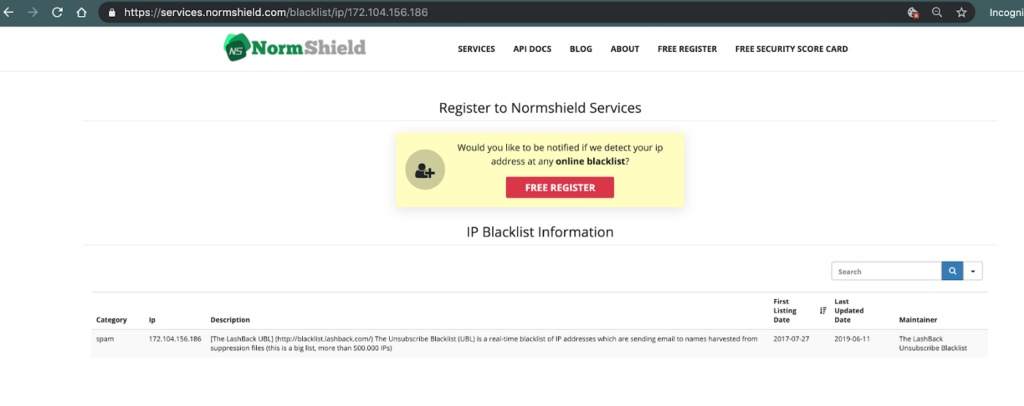

IP adresini (172.104.156.186 olan) ve alan adını gösteren sonuçlar, Türkiye’nin en büyük devlet bankası olan Türkiye Halk Bankası ismini karşımıza çıkarıyor. Ayrıntılara tıkladığımızda, bu IP adresinin barındırıldığı yerin Frankfurt, Almanya’da olduğunu ve IP adresini kayıt yapan kuruluşunun Linode olduğunu görüyoruz. Linode bir bulut barındırma (cloud hosting) sağlayıcısı ve kimlik avı dolandırıcısı bu kuruluştan IP adresini almış görünüyor.

Şimdi, soru bu yeni oltalama alan adının aktif olup olmadığı. Sadece bir IP adresine sahip olduğumuz ve bir alan adresi olmadığı için, web tarayıcısının adres çubuğuna http: // 172 [.] 104 [.] 156 [.] 186 yazabiliriz. İşte web sitesinin görümüdür.

Bu bir oltalama web sitesi ve web sitesindeki başlık ve dış bağlantılar bize HalkBank müşterilerini hedef alacağını gösteriyor. IP adresinin kara listeye olup olmadığını da kontrol ettim. Sadece bir veritabanı tarafından rapor edilmiş.

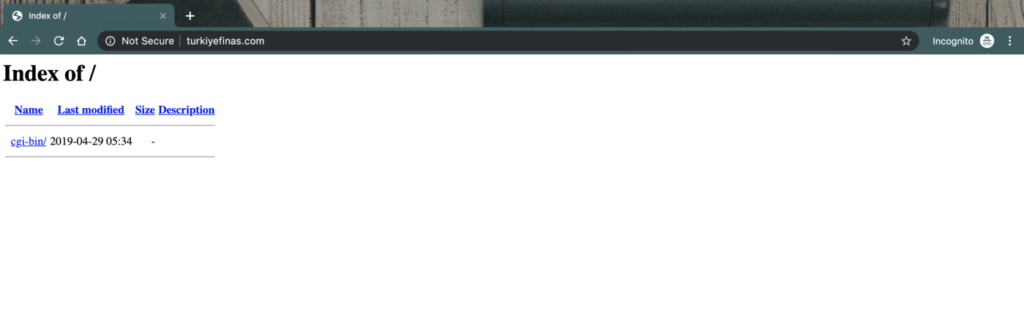

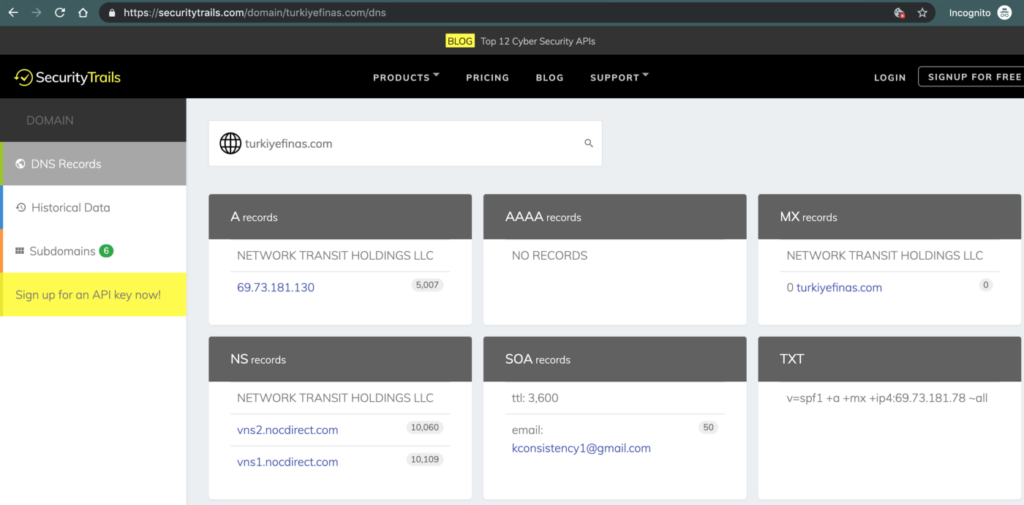

Son vaka çalışmamız, Türkiye Finans Katılım Bankasını hedef alan bir oltalama alan adını içeriyor: turkiyefinas[.]com (asıl alandan bir harf eksik) ve çalışmanın yapıldığı zamanda henüz aktif değildi.

Bu oltalama alan adını SecurityTrails’te araştırdığımızda, alanın IP adresini, NS, MX ve SOA kayıtlarını görebiliriz.

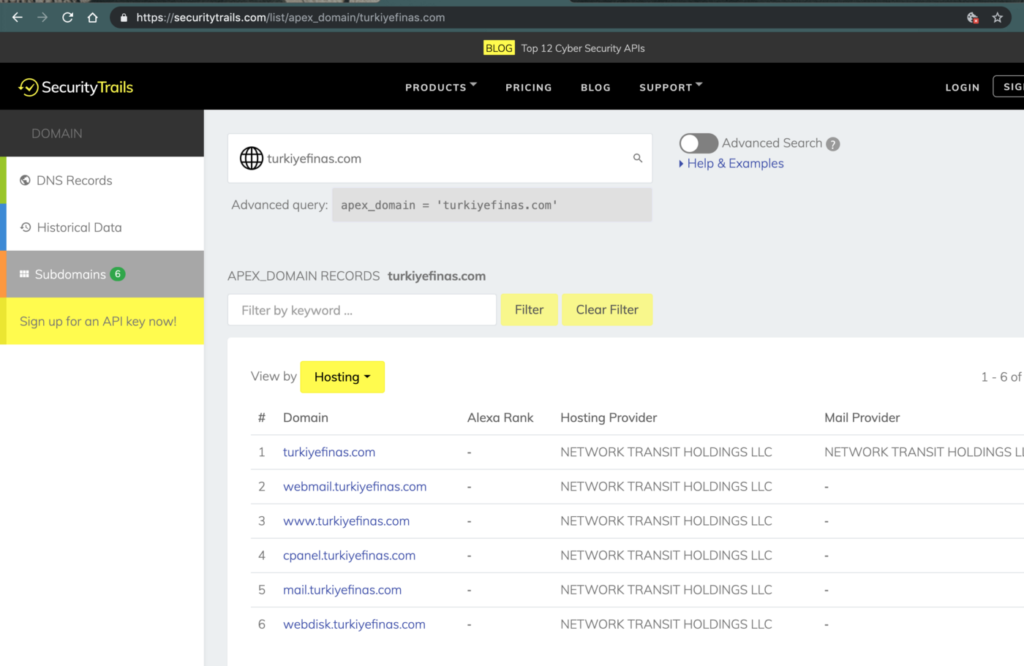

Bu oltalama alan adı altında oluşturulan altı alt alan adını (subdomain) da görebiliyoruz.

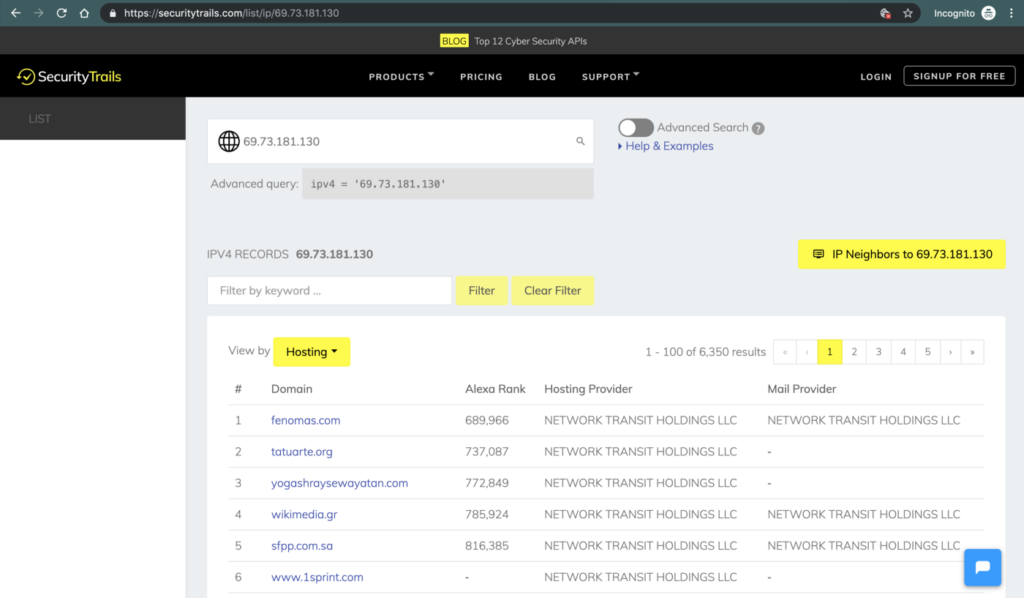

Aynı IP adresini paylaşan alan adlarına baktığımızda, altı binden fazla alan adı bulunduğunu görebiliriz.

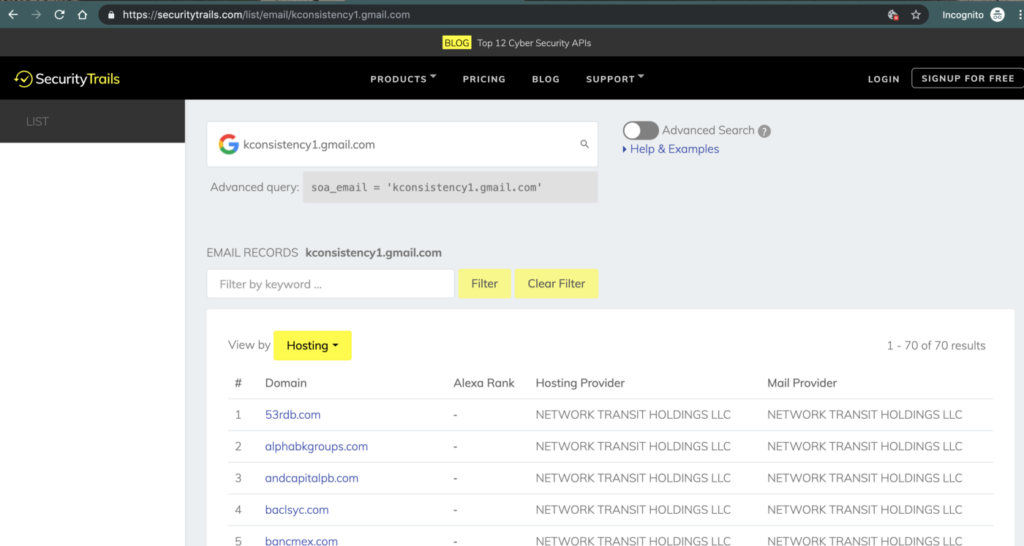

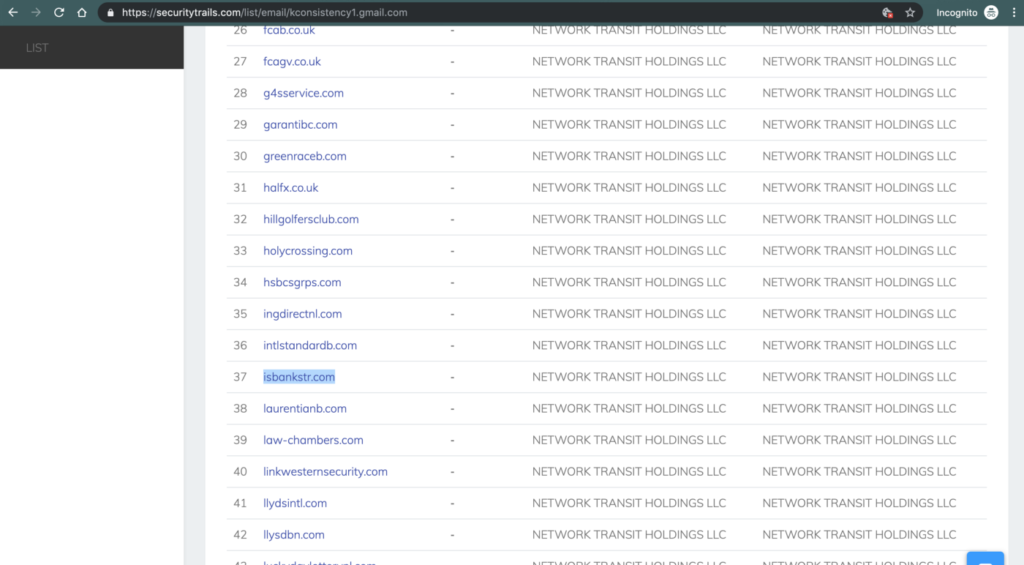

Bu alan adı ile ilgili önemli olan, SOA kayıtlarında görüldüğü gibi kişisel bir e-posta ile kayıtlı olmasıdır; kconsistency1 @ gmail.com. Bu e-posta adresi ile kaydı yapılmış alan adlarına baktığımızda, diğer birçok oltalama alan adını tespit etmek mümkün. Bazıları yine Türkiye’deki banka müşterilerini hedefliyor.

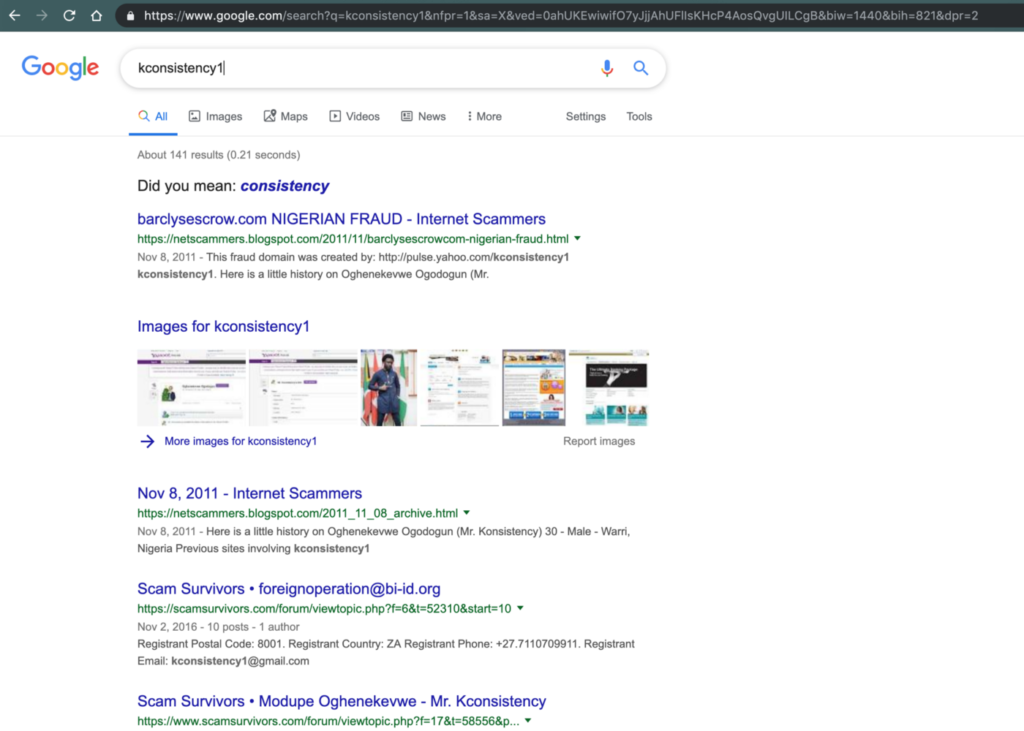

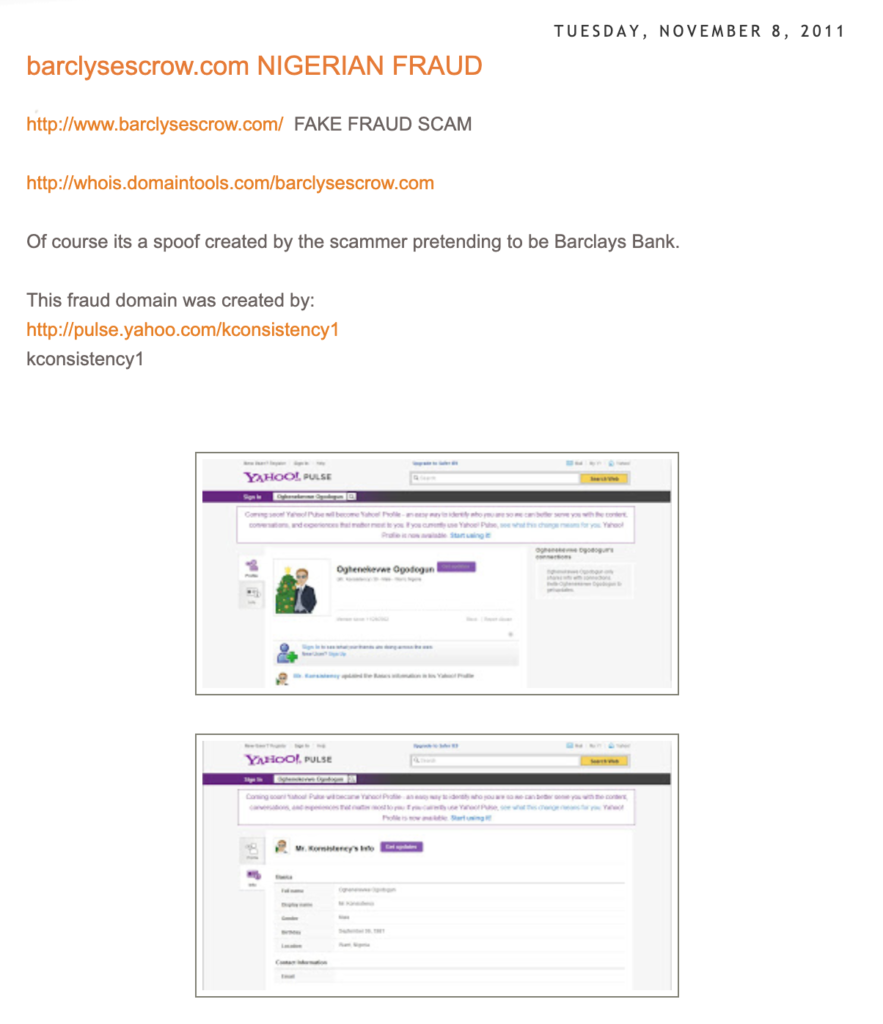

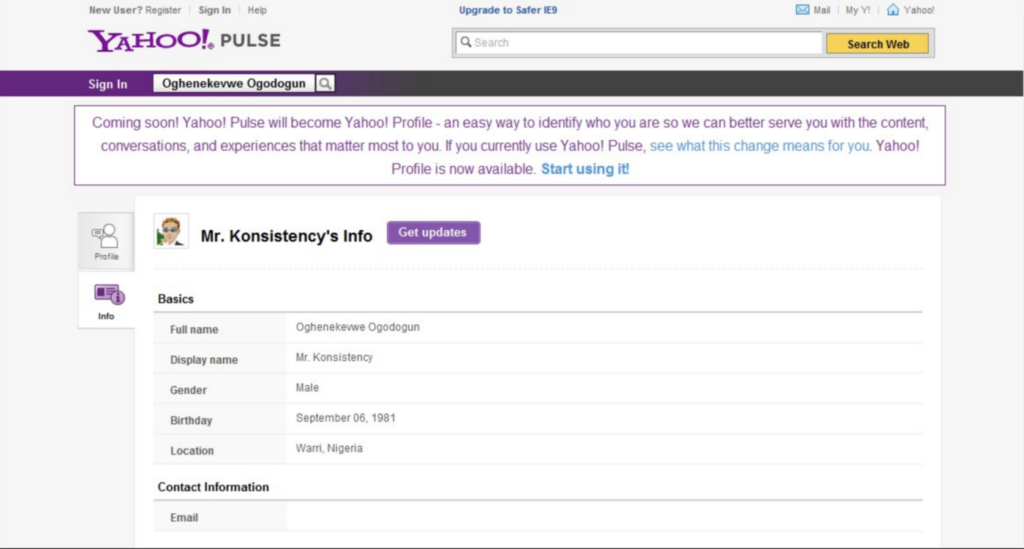

Görünüşe göre, bu saldırgan seri bir kimlik avcısı. Bu yüzden, kendisiyle ilgili herhangi bir bilgi olup olmadığını görmek için bu kişinin (kconsistency1) kullanıcı adını aradım. Basit bir Google araması, bu dolandırıcı ile ilgili çok fazla bilgi sağladı. Anlaşılan o ki bu tehdit aktörünü izleyen ilk kişi ben değilim.

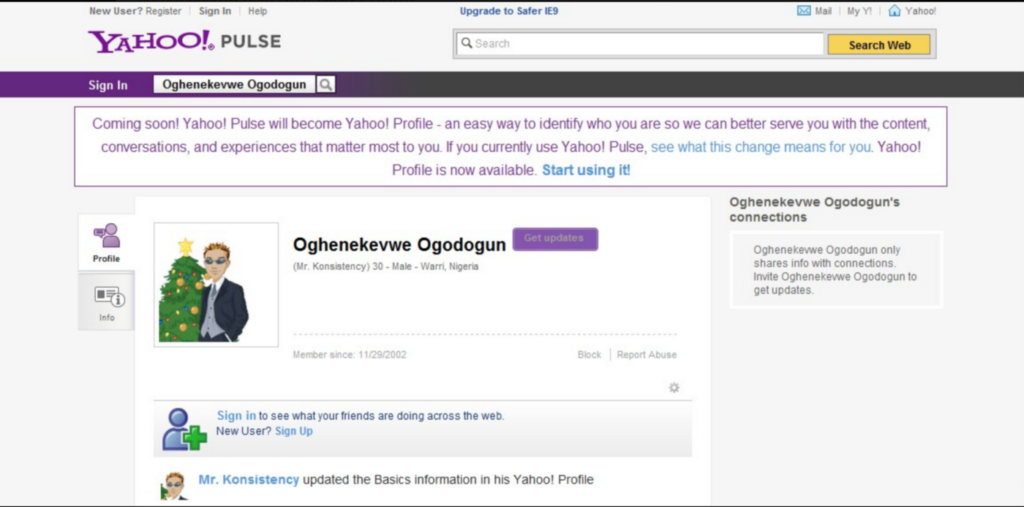

Başka bazı araştırmacılar da bu adamı araştırmış ve Nijerya’da Oghenekevwe Ogodogun adlı 30 yaşında bir erkek olarak tanımlamışlar.

OSINT Bakış Açısı

Oltalama (phishing) alan adlarını basit OSINT araçlarıyla izlemek ve araştırmak, hazırlık aşamasında olan diğer oltalama alan adlarını ve ya arkasındaki tehdit oyuncusu tanımlamanıza yardımcı olabilir. Burada önemli olan aslında hangi araçların kullanıldığı değil, OSINT mentalitesini yerleştirmektir. Bir başlangıç noktasından başlayarak bizi nereye götüreceğini kestirmeden el yordamı ile yol bulmaya benzese de doğru bakış açısı bizi mutlaka ilginç sonuçlara götürecektir.

![modamarkam[.]com sitesinin içeriği](https://www.bgasecurity.com/wp-content/uploads/2019/09/modamarkam-1024x671.png)