E-posta adresleri günümüzde kişi veya kurumların önemli bir verisi olarak değer kazanmıştır. Özellikle kurum içerisindeki özel yazışmalar, belge ve dökümanlar gizlilik içerdiğinden dolayı e-posta adresleri saldırganların dikkatini çekmektedir.

Bir siber saldırgan tarafından, hedef kurum çalışanlarının e-posta adreslerine erişim sağlandığında birçok atak vektörleri devreye girebilir. Sosyal mühendislik saldırıları başta olmak üzere elde edilen diğer bilgilerin toplamına göre farklı türden saldırılar düzenlenebilir. Bu saldırılar sonucunda kuruma ait hassas bilgiler elde edilebilir ve devamında farklı saldırı senaryoları uygulanabilir.

Farklı saldırı senaryolarında kullanılan e-posta adresleri, genellikle iletişim kolaylığı açısından bizzat sahipleri tarafından paylaşılmaktadır. Kurum çalışanın paylaşmış olduğu bir iş ilanına ait başvuruların toplanması, kurum e-posta adresiyle farklı blog ve forumlara kayıt olunması gibi e-posta adresi bilgisi farklı amaçları bulunan kişilerce tespit edilmektedir. Bilgilerin bu kişilerce tespit edilmesi oltalama saldırısı senaryolarında kullanılmasına neden olmaktadır.

Farklı şekillerde sızdırılmış ve erişimine açık halde bulunan e-posta adresleri, ilgili oldukları kişi ve kurumlar için önemli bir güvenlik problemi teşkil edebilmektedir. Bu kapsamda; söz konusu kişi ve kurumlara dair bilgi güvenliğinin sağlanmasına yönelik gerçekleştirilen çalışmalarda, bu verilerin araştırılması gerekmektedir.

OSINT (Açık kaynak istihbaratı) çalışmaları kapsamında bu bilgilerin araştırılması için çok sayıda platform mevcut olup bunlar üzerinde farklı şekillerde araştırmalar yapılabilir. Bu platformlardan bir tanesi, kurum çalışanlarına ait e-posta adresi sızıntılarını sorgulamayı sağlayan theHarvester aracıdır.

Bu yazıda theHarvester aracı ile söz konusu araştırmaların yapılması üzerinde durulacaktır. Bu kapsamda öncelikle kullanılacakaraç hakkında bilgilendirme yapılacaktır. Daha sonra kurum çalışanlarına ait e-posta adreslerinin theHarvester aracı kullanılarak nasıl anlamlı bir OSINT çalışması yapılacağı anlatılacaktır.

theHarvester

theHarvester aracı ile pasif olarak Google, Bing gibi farklı arama motorları araçları ile Linkedin gibi kurum çalışanları bilgilerinin yer aldığı platformlardan kullanıcı profillerini, e-posta adreslerini ve hostları tespit etmeye yarayan aynı zamanda aktif olarak DNS adlarını ve alt alan adlarını bulmaya yönelik kaba kuvvet saldırıları gerçekleştirebilen bir python scriptidir. Bu script kali linux ile hazır olarak gelse de bazı sürüm ve güncelleme kaynaklı sıkıntılardan dolayı tekrardan kurulum işlemi gerekebilir.

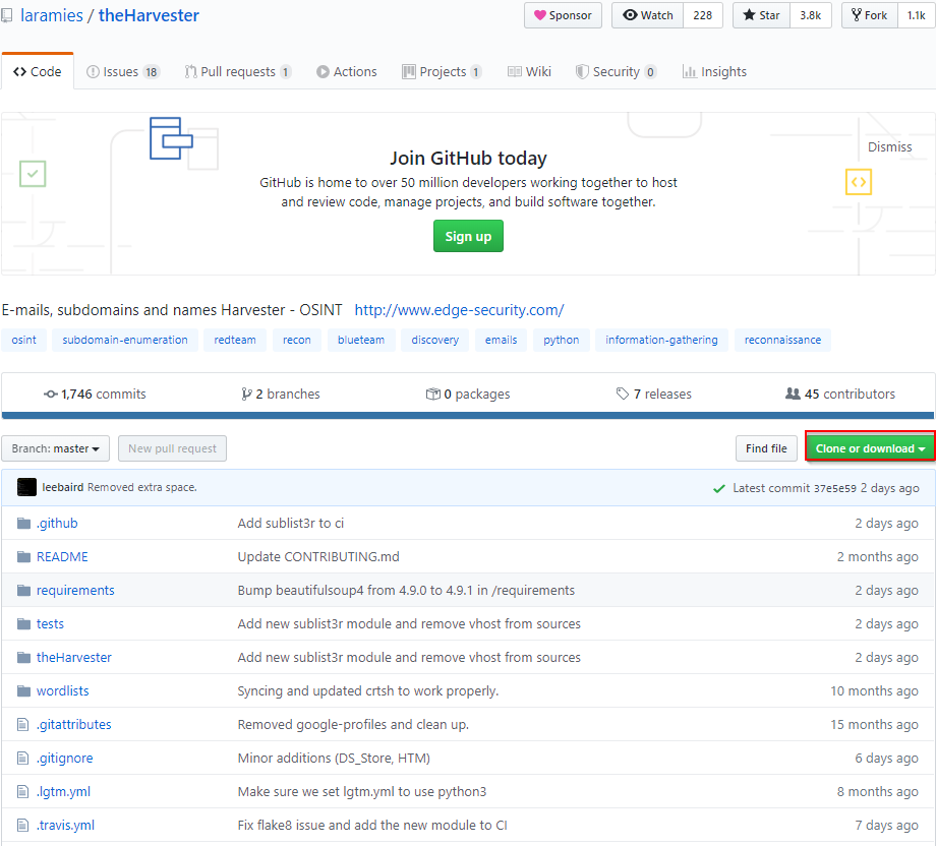

Öncelikle theHarvester aracının kaynak kodları Github üzerinden indirebilir ya da kopyalayıp “git clone” komutu ile birlikte terminal alanından da kurulum yapılabilir.

theHarvester aracının bulunduğu GitHub sayfası aşağıdaki ekran görüntüsünde verilmiştir.

Şekil 1 : theHarvester Aracının Bulunduğu GitHub Sayfası

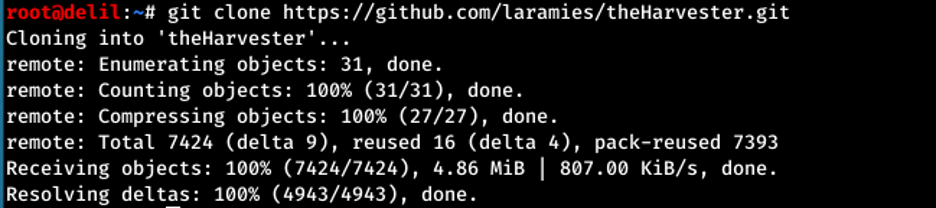

Terminal alanından “git clone” komutu ile ilgili bağımlılıkların yüklenmesi aşağıdaki ekran görüntüsünde verilmiştir.

Şekil 2 : theHarvester Aracı İçin Bağımlılıkların Yüklenmesi

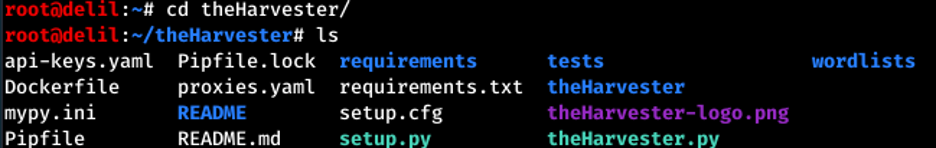

“cd” komutu ile dizine “ls” komutu ile dizindeki klasöre ait bilgiler aşağıdaki ekran görüntüsünde verilmiştir.

Şekil 3 : theHarvester Aracı Dizin Yapısı

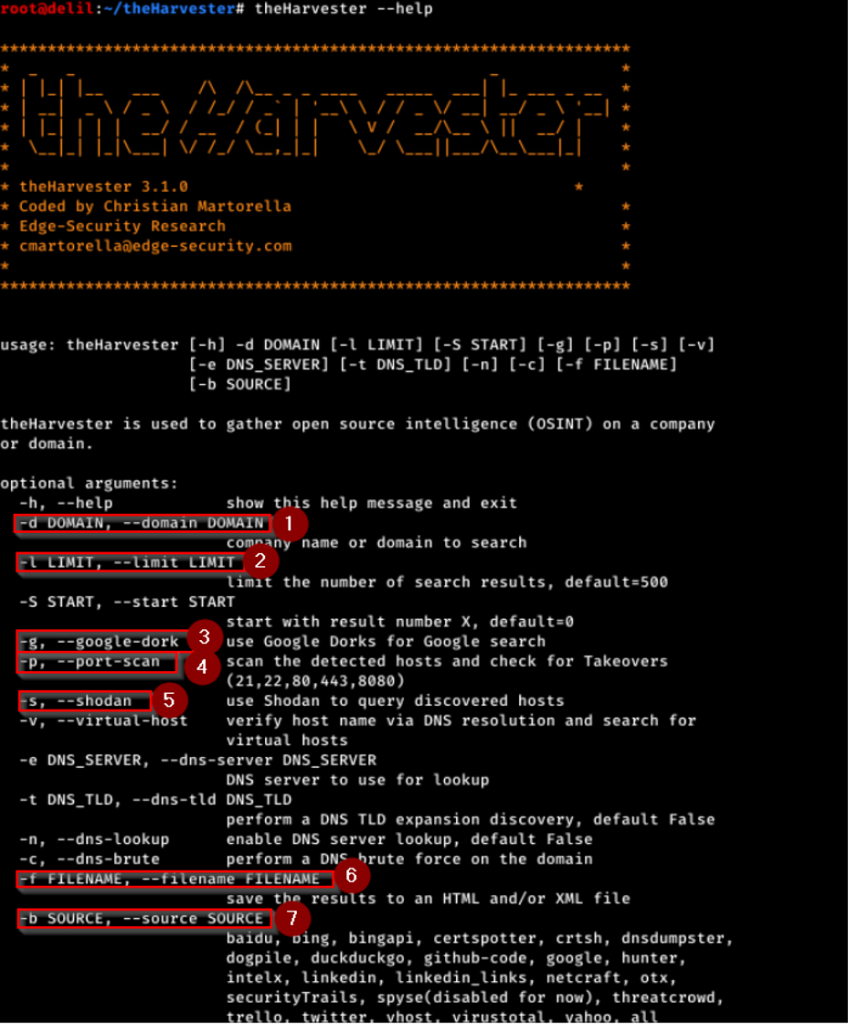

theHarvester aracının çalıştırılması ve “help” komutu ile parametre açıklamalarına ait ekran görüntüsü aşağıda verilmiştir.

Şekil 4 : theHarvester Aracı ve Parametreleri

theHarvester aracına ait sık kullanılan parametreler ve anlamları aşağıda verilmiştir.

(1) Hedef sistem “-d” parametresi ile domain yani alan adının girilmesi sağlanır. Örnek olarak “-d apple.com” ile hedef sistem üzerinde sorgulama yapılmaktadır.

(2) Alan adı bilgisinin girilmesinden sonra “-l” parametresi ile arama yapılacak sonuç sayısı seçilir.

(3) Hedef sistem üzerinde “-g” parametresi ile Google Dork taramaları ile bilgi edilir.

(4) Sorgulanan alan adının “-p” parametresi ile hedef sistem üzerinde port taraması yapılır.

(5) Sorgulanan alan adının “-s” parametresi ile Shodan üzerinden bilgi toplanır.

(6) Hedef sistem üzerinden elde edilen bilgilerin “-f” parametresi ile bilgilerin ilgili dizine kaydedilmesi gerçekleştirilir. Örnek olarak “-f /root/Desktop/TaramaSonuclari.txt” ile tarama sonuçları kaydedilir.

(7) Sorgulanan alan adının “-b” parametresi ile elde edilen verilerin hangi kaynak üzerinden seçileceği belirlenir. Örnek olarak arama sonuçlarının Google, Yahoo veya Linkedin üzerinden elde edilmesi sağlanır.

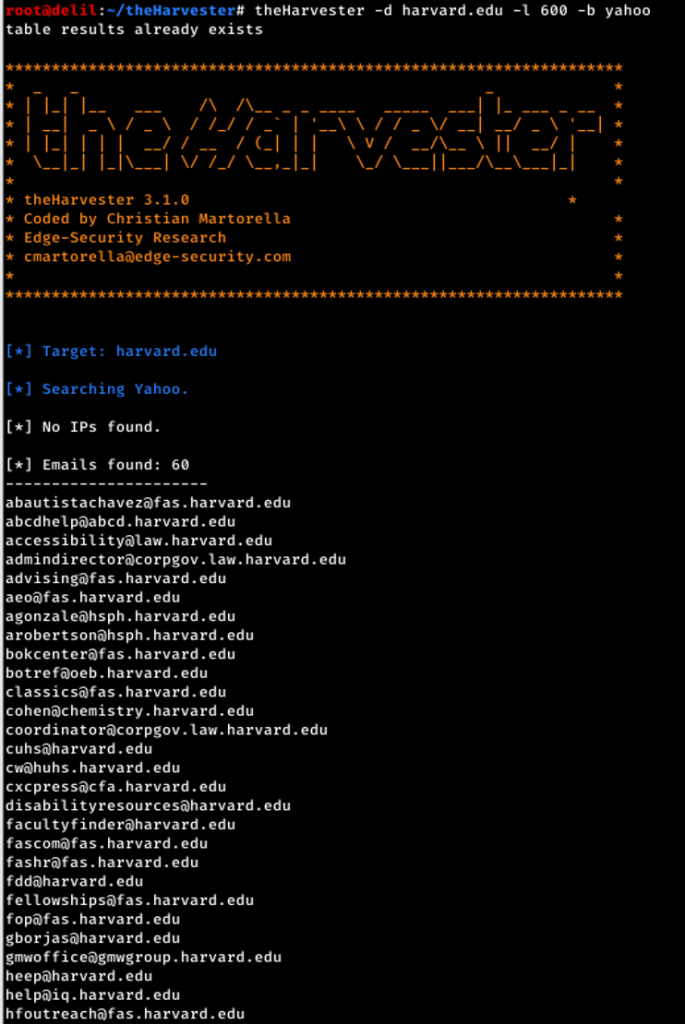

Parametreleri ve anlamları verilen theHarvester aracının kullanımına örnek olarak bir kurumun çalışanlarına ait e-posta adreslerini öğrenmeye yönelik gerçekleştirilen sorgu aşağıdaki ekran görüntüsünde verilmiştir.

Şekil 5 : theHarvester Aracı İle Elde Edilen E-Posta Adresleri

Sonuç:

Yapılan çalışma ile, Açık Kaynak İstihbaratı yöntemi ile faydalı araçlardan biri olan theHarvester aracı ile hedef sistem üzerinde nasıl bilgi toplanabildiği örnek üzerinden gösterilmiştir.

Bilgiye ulaşabilmenin bu kadar kolay olduğu bir zaman diliminde kullanıcıların Açık Kaynak İstihbaratından korunması neredeyse imkânsız hale gelmiştir. Elde edilen bu bilgiler başlı başına bir saldırı türü olmasa da saldırganlar tarafından bir araç olarak kullanılmaktadır. Tespit edilen bu bilgiler zaman içerisinde elde edilecek farklı istihbarat bilgileri saldırganın hedefleri doğrultusunda büyük önem arz etmektedir. Oltalama saldırılarını yaparken kullanılacak e-posta listesinin ya da kaba kuvvet saldırısı yaparken kullanılacak kullanıcı adı (e-posta) bilgilerinin tespit edilmesi hedef sistem üzerinde gerçekleştirilecek farklı saldırı senaryolarına sebep olmaktadır.

Referanslar:

https://github.com/laramies/theHarvester

https://tools.kali.org/information-gathering/theharvester

https://null-byte.wonderhowto.com/how-to/scrape-target-email-addresses-with-theharvester-0176307/